Los cibercriminales chinos montán botnets masivas de casi 5 millones de dispositivos Android

Una operación de malware chino actualmente está construyendo una botnet masiva de casi 5 millones de teléfonos inteligentes con Android utilizando una variedad de malware llamado RottenSys.

En su forma actual, RottenSys se usa para mostrar agresivamente los anuncios en los dispositivos de los usuarios, pero los investigadores de la firma de seguridad Check Point encontraron evidencia de que los ladrones están implementando un nuevo módulo escrito por Lua para reunir todos los teléfonos infectados en una botnet gigante.

"Esta botnet tendrá amplias capacidades, incluida la instalación silenciosa de aplicaciones adicionales y automatización de UI", dijeron los investigadores, temiendo que los delincuentes se vuelvan descarados y abusen de RottenSys por algo más intrusivo y dañino para el usuario, en lugar de solo mostrar anuncios en su pantalla.

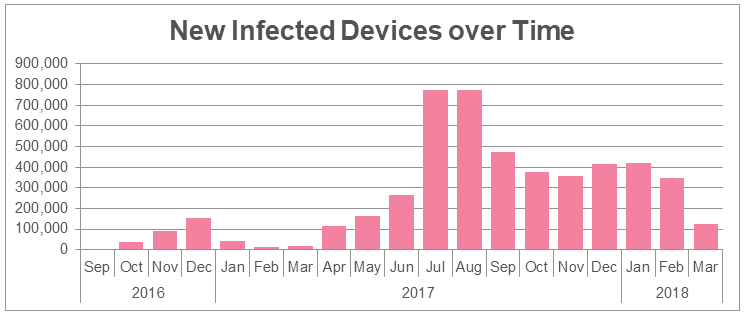

RottenSys ha estado activo desde 2016

Pero RottenSys no siempre fue tan peligroso. El malware apareció por primera vez en septiembre de 2016, y los delincuentes pasaron la mayor parte de su tiempo propagándolo a nuevos dispositivos.

Poco a poco, el número de víctimas de RottenSys creció en los últimos meses, y según Check Point, el malware ahora está en aproximadamente 4,964,460 dispositivos.

El peligroso componente botnet que le da a los atacantes el control sobre todos los dispositivos se agregó solo el mes pasado, en febrero de 2018, y durante la mayor parte de los últimos dos años, el equipo de RottenSys se ha centrado en la entrega de anuncios.

Los investigadores estiman que los autores de malware actualmente ganan alrededor de 115,000 dólares cada diez días, según las impresiones de anuncios que pudieron observar durante el análisis.

El malware actualmente solo está activo en el mercado chino, se incluye en aplicaciones chinas e infecta principalmente teléfonos populares en el mercado local, como Huawei (más de 1 millón de dispositivos), Xiaomi (casi medio millón de dispositivos), OPPO, vivo, LeEco, Coolpad y GIONEE.

RottenSys utiliza procesos de virtualización

Se han observado otras familias de malware de Android en el pasado, pero pocas lograron infectar tantos dispositivos. Las razones del éxito de RottenSys se encuentran en su código.

El malware utiliza dos proyectos de código abierto compartidos en GitHub: Small, un marco de virtualización de aplicaciones; y MarsDaemon, una biblioteca que mantiene los procesos de las aplicaciones abiertos.

En primer lugar, RottenSys utiliza Small para crear contenedores virtualizados para sus componentes internos, lo que les permite ejecutarlos en paralelo, al mismo tiempo, algo que el sistema operativo Android no admite de forma nativa, y ayuda con el proceso de entrega de la aplicación.

En segundo lugar, RottenSys utiliza MarsDaemon para mantener vivos los procesos, incluso después de que los usuarios los cierran, asegurándose de que el mecanismo de inyección de anuncios no se pueda apagar.

RottenSys activo en el mercado chino

El único punto débil en el modo de operación interno del malware es su rutina de instalación. Las aplicaciones infectadas con RottenSys tienden a solicitar una gran lista de permisos. Los usuarios atentos pueden detectar fácilmente y evitar la instalación de tales aplicaciones. Pero, lamentablemente, no todos los usuarios de Android son conscientes de la privacidad, y la mayoría de los usuarios del día a día tienden a otorgar a las aplicaciones todos los permisos que necesitan.

Recordarte; no hay Google Play Store en China, por lo que la mayoría de los usuarios desconocen las mejores prácticas de seguridad de Android e instalarán aplicaciones de tiendas de terceros con regularidad.

Además, Check Point encontró evidencia que sugiere que casi la mitad de los teléfonos infectados se compraron a través de Tian Pai, un distribuidor de teléfonos chino, sugiriendo que un empleado o grupo podría estar instalando algunas de estas aplicaciones infectadas con RottenSys en los dispositivos de los usuarios antes de comprarlas.

A pesar de que RottenSys es una cepa de malware localizada en la región china, su uso de las aplicaciones Small y MarsDaemon podría volverse popular con otras cepas de malware activas en todo el mundo.

Además, no está claro cómo el equipo de RottenSys podría usar su botnet recién creada, y pronto podemos ver que se usa para ataques DDoS, similar a cómo el equipo WireX usó su botnet antes de ser clausurado por una coalición de empresas de seguridad y aplicación de la ley .

Por lo que vale, Check Point finalizó su informe técnico sobre el malware de RottenSys al ofrecer "compartir detalles técnicos adicionales con las agencias encargadas de hacer cumplir la ley y facilitar una mayor mitigación de los riesgos del consumidor".

Lista de aplicaciones infectadas con RottenSys:

Como comprobar si estás afectado por RottenSys

Una forma fácil es decargarnos la app de RottenSys Checker App desde Google Play y ver si estamos afectados.