13 fallos críticos de seguridad descubiertos en los procesadores AMD Ryzen y EPYC

Los investigadores de seguridad han descubierto 13 vulnerabilidades críticas de Spectre/Meltdown en las líneas de procesadores Ryzen y EPYC de AMD que podrían permitir a los atacantes acceder a datos confidenciales, instalar malware persistente dentro del chip y obtener acceso completo a los sistemas comprometidos.

Todas estas vulnerabilidades se encuentran en la parte segura de los procesadores y conjuntos de chips de la arquitectura Zen de AMD, generalmente donde el dispositivo almacena información sensible como contraseñas y claves de cifrado y se asegura de que no se ejecute nada malicioso cuando inicie su PC.

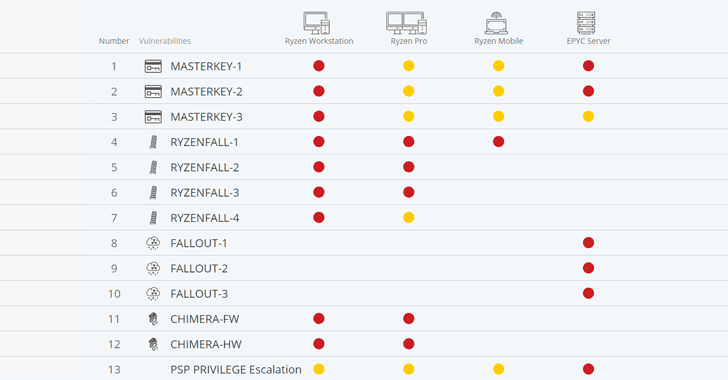

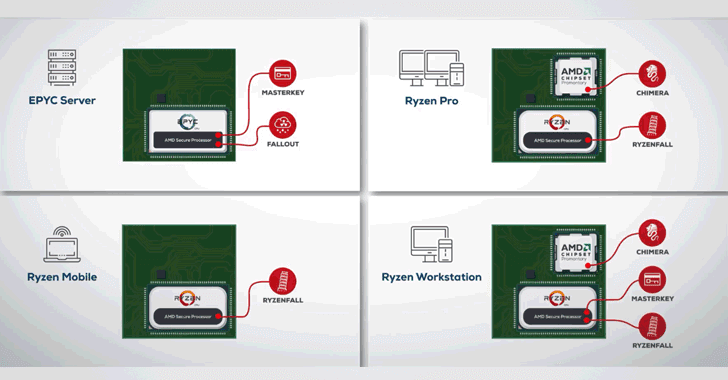

Las vulnerabilidades no parcheadas se clasifican en cuatro clases: RYZENFALL, FALLOUT, CHIMERA y MASTERKEY. Estas vulneabilidades amenazan a una amplia gama de servidores, estaciones de trabajo y portátiles que ejecutan los procesadores vulnerables AMD Ryzen, Ryzen Pro, Ryzen Mobile o EPYC.

Descubiertas por el equipo de investigadores de CTS-Labs con sede en Israel, las vulnerabilidades recientemente descubiertas vencieron la tecnología de Secure Encrypted Virtualization (SEV) de AMD y podrían permitir a los atacantes eludir Microsoft Windows Credential Guard para robar credenciales de red.

Además, los investigadores también encontraron dos puertas traseras del fabricante explotables dentro del chipset Ryzen que podrían permitir a los atacantes inyectar código malicioso dentro del chip.

Los chipsets Ryzen de AMD se encuentran en computadoras de escritorio y portátiles, mientras que los procesadores EPYC en servidores. Los investigadores probaron con éxito las vulnerabilidades en 21 productos diferentes y creen que 11 productos más también son vulnerables.

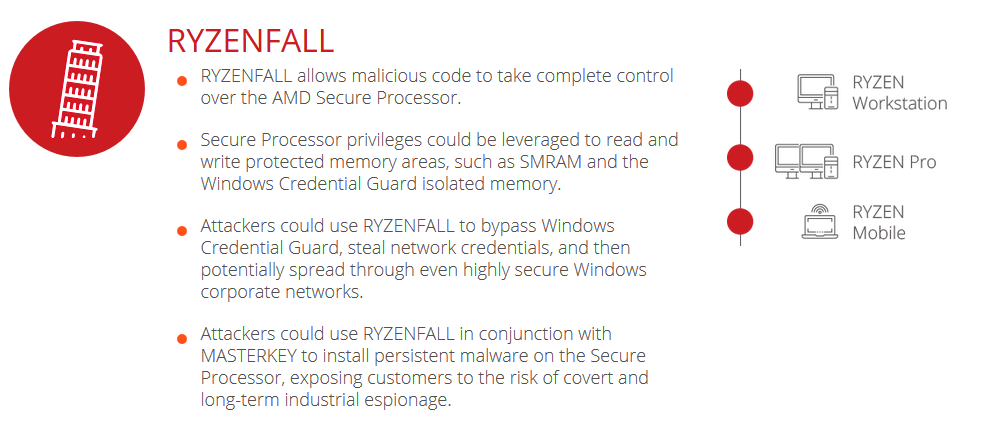

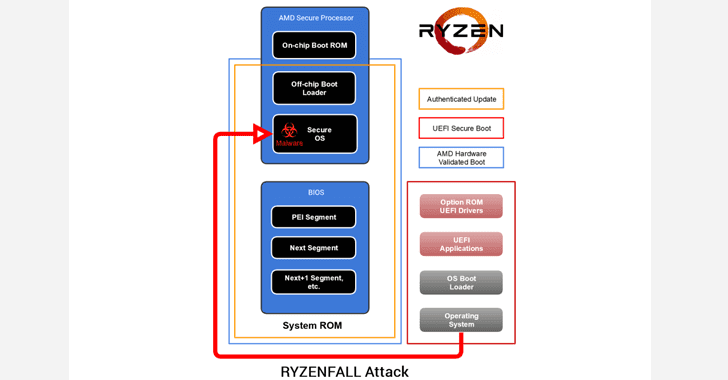

RYZENFALL (v1, v2, v3, v4) Vulnerabilidades de AMD

Estos defectos residen en el SO seguro de AMD y afectan a los procesadores seguros de Ryzen (workstation/pro/móvil).

Según los investigadores, las vulnerabilidades de RYZENFALL permiten la ejecución no autorizada de código en Ryzen Secure Processor, permitiendo finalmente que los atacantes accedan a las regiones de memoria protegida, inyecten malware en el propio procesador y deshabiliten las protecciones SMM contra el rechazo de BIOS no autorizado.

Los atacantes también podrían usar RYZENFALL para eludir Windows Credential Guard y robar credenciales de red, y luego usar los datos robados para extenderse a otros ordenadores dentro de esa red (incluso redes corporativas de Windows altamente seguras).

RYZENFALL también se puede combinar con otro problema llamado MASTERKEY (detallado a continuación) para instalar malware persistente en el procesador seguro, "exponiendo a los clientes al riesgo de espionaje industrial encubierto y a largo plazo".

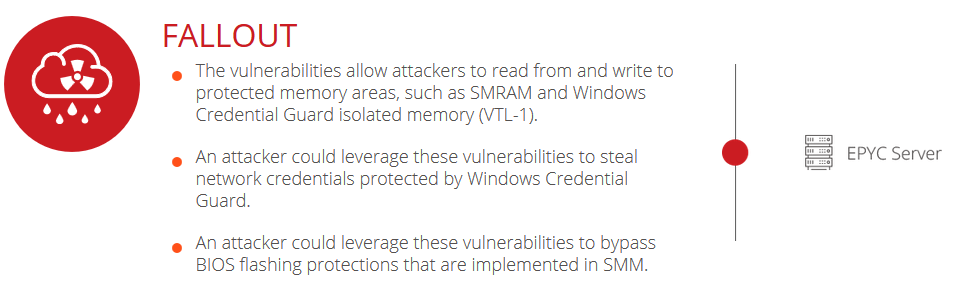

FALLOUT (v1, v2, v3) Vulnerabilidades de AMD

Estas vulnerabilidades residen en el componente de cargador de arranque del procesador seguro EPYC y permiten a los atacantes leer y escribir en áreas de memoria protegida, como SMRAM y la memoria aislada de Credencial de Windows.

Los ataques FALLOUT solo afectan a los servidores que utilizan procesadores seguros EPYC de AMD y podrían aprovecharse para inyectar malware persistente en VTL1, donde el Kernel seguro y Modo de usuario aislado (IUM) ejecutan el código.

Al igual que RYZENFALL, FALLOUT también permite a los atacantes eludir las protecciones de flasheo de la BIOS y robar credenciales de red protegidas por Windows Credential Guard.

Los servidores EPYC están en proceso de integración en centros de datos de todo el mundo, incluidos Baidu y Microsoft Azure Cloud, y AMD anunció recientemente que los procesadores integrados EPYC y Ryzen se venden como soluciones de alta seguridad para la defensa y la defensa aeroespacial de sus sistemas", dicen los investigadores.

"Instamos a la comunidad de seguridad a que estudie la seguridad de estos dispositivos en profundidad antes de permitirles instalarlo en sistemas críticos que podrían poner en riesgo la vida de las personas".

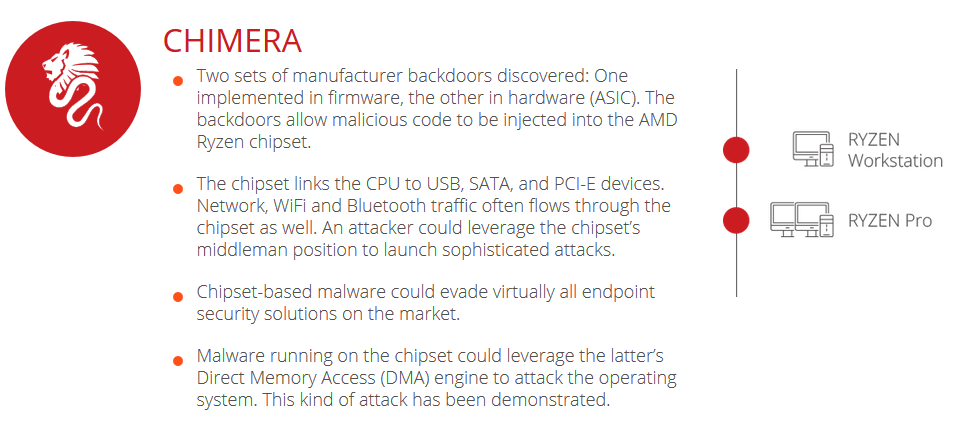

CHIMERA (v1, v2) Vulnerabilidades de AMD

Estas dos vulnerabilidades son en realidad puertas traseras ocultas del fabricante dentro de los conjuntos de chips Promontory de AMD, que son una parte integral de todas las estaciones de trabajo Ryzen y Ryzen Pro.

Se ha implementado una puerta trasera en el firmware que se ejecuta en el chip, mientras que la otra en el hardware del chip (ASIC), y permite a los atacantes ejecutar código arbitrario dentro del chipset AMD Ryzen, o actualizar el chip con malware persistente.

Dado que el tráfico WiFi, de red y Bluetooth fluye a través del chipset, un atacante podría explotar la posición man-in-the-middle del chipset para lanzar sofisticados ataques contra su dispositivo.

"Esto, a su vez, podría permitir el malware basado en firmware que tiene control total sobre el sistema, pero es notoriamente difícil de detectar o eliminar. Tal malware podría manipular el sistema operativo a través del acceso directo a memoria (DMA), mientras permanece resistente contra la mayoría productos de seguridad de punto final", dicen los investigadores.

Según los investigadores, puede ser posible implementar un registrador de teclas sigiloso escuchando el tráfico USB que fluye a través del chipset, permitiendo a los atacantes ver todo lo que una víctima teclea en la computadora infectada.

"Debido a que este último ha sido fabricado en el chip, una solución directa puede no ser posible, y la solución puede implicar una solución o un retiro", advierten los investigadores.

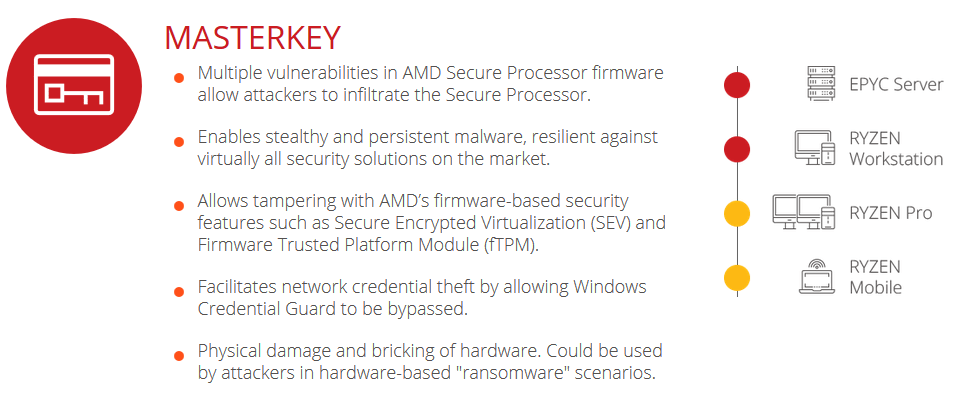

MASTERKEY (v1, v2, v3) Vulnerabilidades de AMD

Estas tres vulnerabilidades en los procesadores EPYC y Ryzen (workstation/pro/móvil) podrían permitir a los atacantes eludir el arranque validado por hardware para actualizar el BIOS con una actualización maliciosa e infiltrarse en el procesador seguro para lograr la ejecución de código arbitrario.

Al igual que RYZENFALL y FALLOUT, MASTERKEY también permite a los atacantes instalar malware sigiloso y persistente dentro del procesador seguro AMD, "ejecutándose en modo kernel con los permisos más altos posibles", y eludir a Windows Credential Guard para facilitar el robo de credenciales en la red.

Las vulnerabilidades de MASTERKEY también permiten a los atacantes desactivar las características de seguridad tales como Firmware Trusted Platform Module (fTPM) y Secure Encrypted Virtualization (SEV).

Los investigadores de CTS-Lab le dieron solo 24 horas al equipo de AMD para analizar todas las vulnerabilidades y responder antes de hacerse públicos con sus detalles; eso es muy rápido para que cualquier empresa comprenda y corrija los problemas de nivel crítico de forma adecuada.

Esperemos y veamos cuando AMD presenta soluciones, aunque los investigadores dijeron que podría llevar "varios meses solucionar todos los problemas".

Para obtener información más detallada sobre las vulnerabilidades, puede dirigirse a este documento PDF titulado, "Advertencia de seguridad grave en procesadores AMD", publicado por CTS-Lab.

Es justo el plazo de 24 horas que se le dieron a Amd

En mi opinión ninguna empresa que tenga revisar una lista tan grande como esta el plazo de 24 horas me parece injusto. Si tenemos en cuenta que a intel le dieron más de 6 meses para Meltdown y Spectre.

Se rumorea que intel puede estar implicado en acelerar el proceso (maletín de por medio )para que los fallos de Amd se publiquen cuanto antes. Esto afectara a Amd porque aún no tuvieron tiempo.

Además esto a Intel le beneficia para quitarles más cuota de venta a Amd y volver a subir el precio de sus procesadores. Esto es algo que nos afectara a todos.

Fuente: Amd Flaws