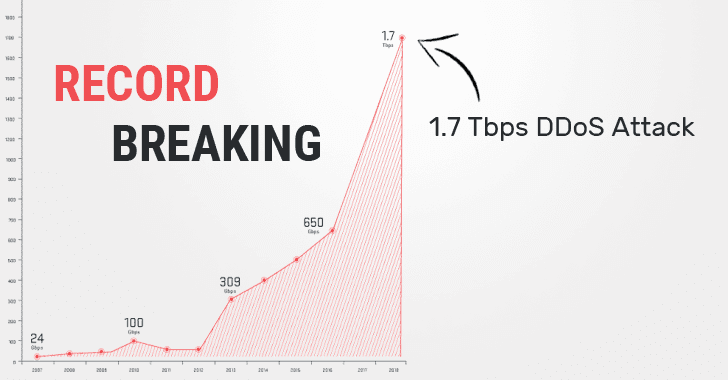

El nuevo ataque DDoS más grande hasta el momento es de 1,7 Tbps

Cuatro días después de que GitHub sufriera un masivo ataque DDoS de 1.3 Tbps, ahora tenemos un nuevo récord con un ataque DDoS que registró 1.7 Tbps.

Detectado y mitigado por Arbor Networks, este ataque estaba dirigido a un "proveedor de servicios de EE. UU." Aún por identificar. Al igual que el ataque DDoS que golpeó a GitHub la semana pasada, este también se llevó a cabo a través de servidores Memcached que quedaron expuestos en línea.

Incluso hay más servidores Memcached disponibles en línea

El año pasado, los investigadores del equipo Qihoo 360 0Kee descubrieron que los servidores de Memcached podrían ser objeto de abuso para los ataques DDoS al enviar paquetes UDP especialmente diseñados en el puerto 11211.

Dependiendo de cómo se uniera el paquete UDP, el servidor Memcached respondería con un paquete mucho más grande, dirigido a una dirección IP falsificada (la IP de la víctima).

La semana pasada, los investigadores de Cloudflare dijeron que habían visto ataques DDoS basados en Memcached amplificando paquetes por un factor de 51,200, el más grande jamás visto. Se identificaróm en ese momento más de 93,000 servidores Memcached expuestos en línea, pero ese número ahora ha llegado a más de 105,000.

Estos ataques pueden alcanzar los 2 Tbps

Si bien el vector de ataque DDoS de Memcached se conoce desde noviembre pasado, Cloudflare y otras CDN importantes, como Arbor y Akamai, comenzaron a ver ataques DDoS basados en Memcached de forma regular.

A medida que avanzaba la semana pasada, el tamaño de los ataques aumentó de 250 Gbps a 1.3 Tbps y ahora ha llegado a 1,7 Tbps. Los investigadores de Qihoo 360 calcularon que un ataque DDoS basado en Memcached podría alcanzar fácilmente 2 Tbps, una dirección en la que los ataques actuales parecen dirigirse.

Una fuente de la industria le dijo que la fuente de los ataques parece ser servicios de DDoS por encargo que operan desde China, aunque los investigadores no han identificado a un sospechoso en particular por su nombre.

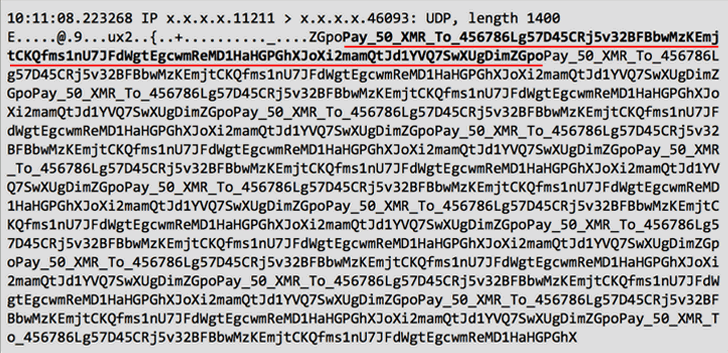

También la semana pasada, algunos atacantes DDoS comenzaron a insertar demandas de rescate de 50 Monero (17,000 dólares) dentro de los paquetes UDP como parte del ataque DDoS, con la esperanza de que las víctimas analicen la inundación DDoS y paguen el rescate para detener el ataque. Los expertos de Radware le dijeron que los atacantes reutilizaron la misma dirección de Monero y no tenían forma de saber qué víctima pagó el rescate. Por lo tanto, se recomienda que las víctimas no paguen ninguna demanda de rescate que reciban en los ataques DDoS basados en Memcached.

Un ataque de estás carácteristicas podría dejar fuera de linea a una empresa como Ovh ya que sus datacentes solo soportán ataques DDoS más de 2TBps en el caso de la mitigación. Su red global de datacenters soporta hasta 11Tbps de tráfico. Ya paso en el pasado con una botnet de Mirai. Personalmente no me estrañaria que la situación pueda repetirse. Y vosotros que opinais de esta situación?