La nueva variante de la botnet Mirai se centra en convertir dispositivos IoT en servidores proxy

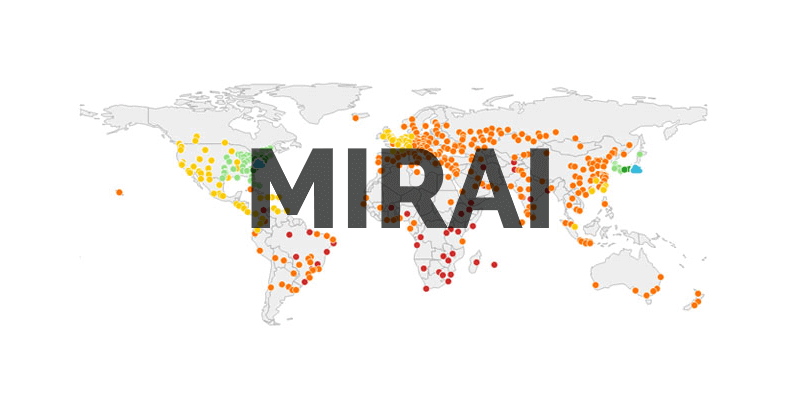

Los investigadores de seguridad han descubierto una nueva variante del malware Mirai que se centra en infectar IoT y equipos de red con el objetivo principal de convertir estos dispositivos en una red de servidores proxy utilizados para retransmitir tráfico malicioso.

Las redes de bots IoT utilizadas como servidores proxy no son un concepto novedoso, y muchas de estas botnets han sido detectadas todo el año pasado, siendo la más famosa Linux.ProxyM

La función Proxy está a la par con la función DDoS

Fortinet afirma que esta es la primera variante de Mirai que además de la función DDoS también incluye una función proxy. Pero según fuentes de la comunidad infosec que hablaron de que esto puede no ser 100% cierto.

Según las fuentes los autores de malware a menudo han modificado las botnets de Mirai para que funcionen como servidores proxy desde su lanzamiento.

La mayoría de esas versiones nunca vieron una distribución masiva, ni se enfocaron principalmente en la función proxy, dejándola a un lado para la función DDoS.

La variante de Mirai que Fortinet descubrió y detalló en una investigación publicada la semana pasada es la primera variante de Mirai que se distribuye con coherencia y coloca la función de proxy en el mismo nivel de importancia que la opción de DDoS.

Nueva variante de Mirai llamada Mirai OMG

Fortinet ha denominado a esta variante Mirai OMG basada en la cadena OOMGA que se encuentra en algunas partes del código fuente del malware donde solía aparecer el término "Mirai" y esta variante ahora se une a una creciente familia Mirai que también incluye variantes como Satori (Okiru), Masuta y Akuma.

Pero aunque Fortinet no ha analizado el tráfico que fluye a través de la red OMG de Mirai, en teoría, no debería ser diferente del tipo regular de tráfico que las redes proxy malintencionadas han estado transmitiendo durante años. Esto incluye:

- Tráfico de retransmisión destinado a los servidores C & C de malware para ocultar su verdadera ubicación

- Actuando como puntos de lanzamiento para ataques de diccionario y de fuerza bruta para eludir las soluciones de seguridad que limitan el número de intentos fallidos por IP

- Lanzar ataques de inyección SQL, CSRF, LFI y XSS para eludir las reglas de geofencing y explotar otras aplicaciones web

Dado que Mirai OMG todavía confía en la clásica técnica de difusión de Mirai de los dispositivos de fuerza bruta que usan contraseñas débiles, cambiar la contraseña predeterminada de cualquier equipo IoT debería salvaguardar a la mayoría de los usuarios de que su dispositivo sea tomado por delincuencia.