El malware que evade la detección de los antivirus simplemente copiando un archivo

Durante décadas, el malware ha tratado de evitar la detección de maneras cada vez más astutas:

- En primer lugar, los archivos se volvieron polimórficos de modo que simplemente no se podían verificar los archivos en el disco.

- Luego, el comportamiento del malware se volvió polimorfo, por lo que las herramientas de detección tendrían dificultades para detectar la actividad del malware en el ruido y el caos de las operaciones típicas de PC.

Aún así, el análisis del comportamiento sigue siendo la estrategia principal para la industria de la seguridad basada en la detección de amenazas.

Ahora estamos viendo una forma simple y obvia de evitar este tipo de detección que consiste en copiar un archivo. Para comprender completamente este último enfoque, permítanme proporcionar una introducción rápida sobre cómo funcionan los productos de seguridad basados en este tipo de detecciónes.

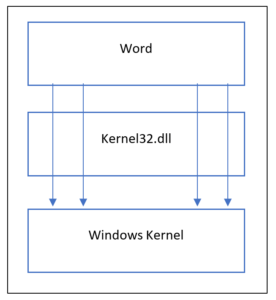

En el funcionamiento normal de una PC, las aplicaciones (como Word) solicitan constantemente al sistema operativo (SO), y más específicamente al kernel de OS, la parte más poderosa del sistema operativo.

Las solicitudes comunes son:

- Abra ese archivo

- Mostrar esta imagen en la pantalla

- Reproduce ese sonido

Y así sucesivamente, todo el día.

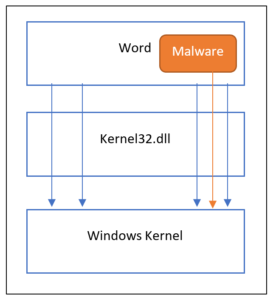

Cualquier malware en una aplicación de Word probablemente tendrá que pedirle al núcleo que haga su mala oferta.

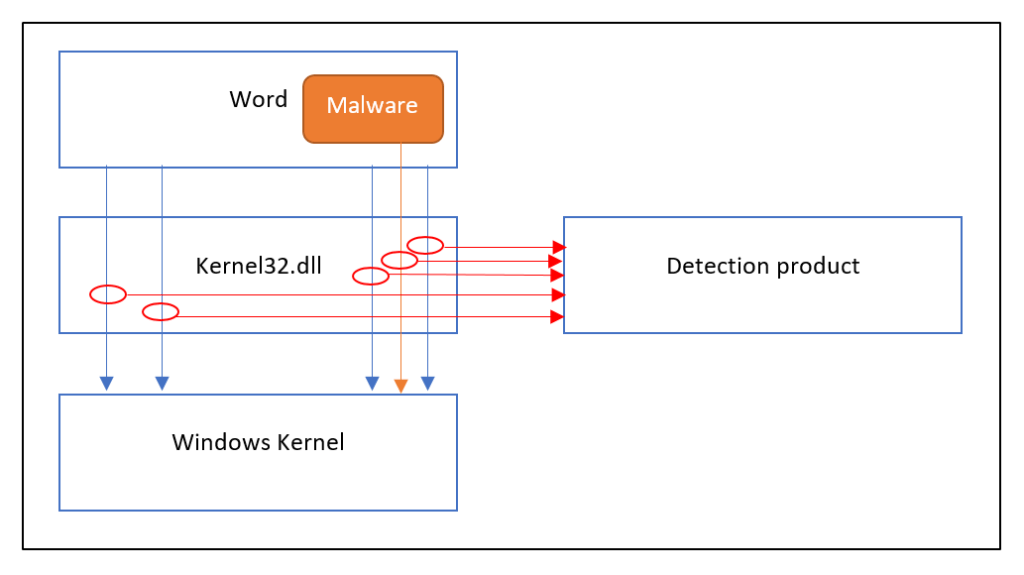

Por lo tanto, la industria de detección supervisa todas estas solicitudes desde las aplicaciones (como Word) en el kernel. Esperan detectar un patrón de solicitudes sospechosas y alertarlo sobre actividad maliciosa.

Una forma de detectar actividades sospechosas es interceptar estas solicitudes a medida que pasan por kernel32.dll. Esa es una parte estándar del sistema operativo Windows que permite que las aplicaciones normales (código de espacio de usuario) realicen solicitudes en el kernel (kernel-space), como esta:

El malware evade la detección simplemente copiando un archivo

Los productos de detección tienen como objetivo separar el trigo de la paja y detectar el patrón de comportamiento extraño que implicaría que algo dudoso se está ejecutando dentro de Word. Desafortunadamente para la seguridad basada en la detección, es matemáticamente imposible hacerlo al 100% correctamente, pero esa es otra historia.

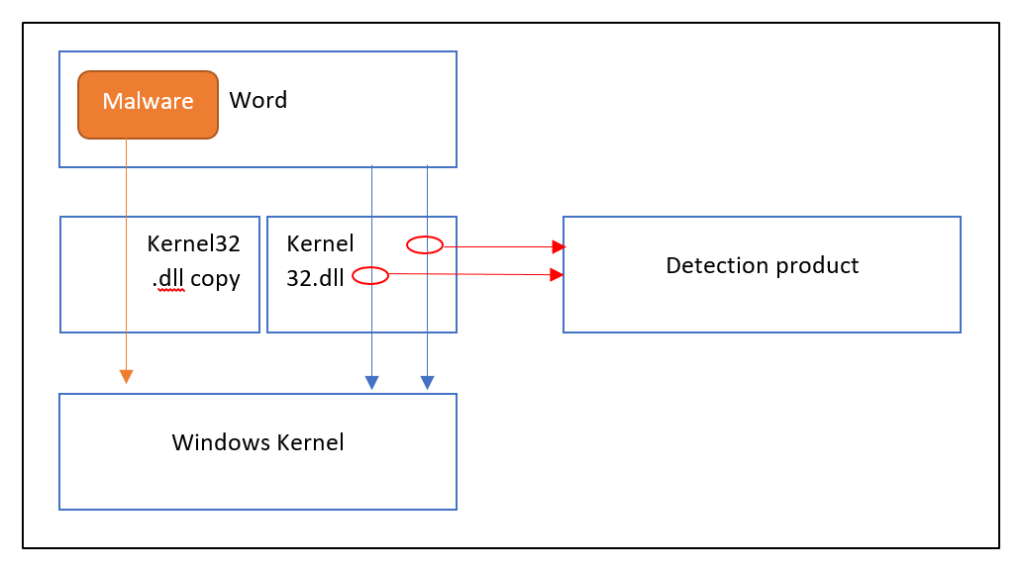

Volviendo a este sabor particular de malware, vemos una forma bastante simple de eludir los productos de detección: simplemente copia kernel32.dll.

La versión copiada es idéntica y sirve para retransmitir solicitudes de Word al núcleo de la misma manera; sin embargo, el nombre de la copia es sutilmente diferente. Por lo tanto, algunos productos no detectan la actividad de malware a medida que pasa de Word al kernel.

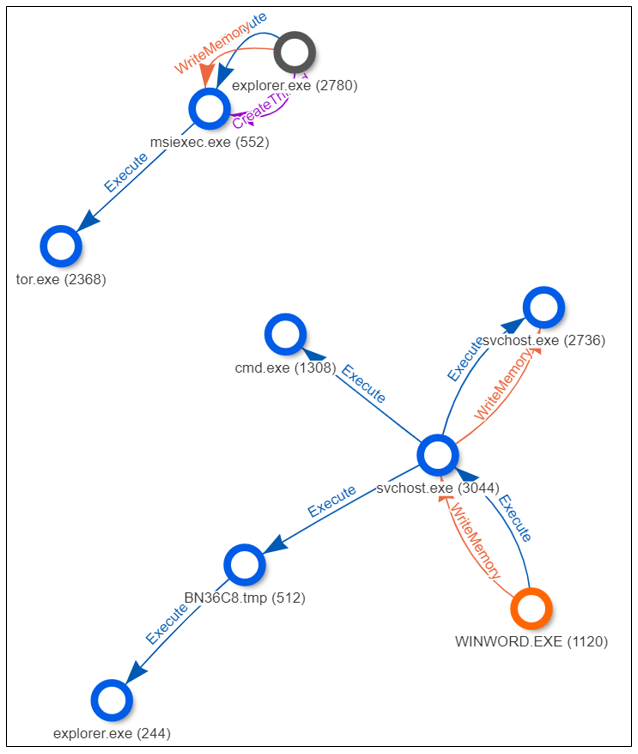

Una vez que puede hablar con el kernel, el malware puede lanzar nuevos procesos para comenzar su reinado de terror:

- Algunos procesan huecos de svchost.exe

- Instala Tor para que pueda crear conexiones anónimas a través de la "web oscura" a su servidor de comando y control

- Se sienta y escucha, a la espera de instrucciones de sus maestros para encriptar sus documentos, robar sus secretos, espiar a su personal, o cualquier otra cosa que sus comandantes quieran que haga

La seguridad basada en la detección es defectuosa.

Siempre hay nuevas formas para que los autores de malware superen las herramientas de detección. En este ejemplo, el motor de detección de Bromium identificó el malware, pero no siempre es así. Bromium no pretende detectar todo; nadie puede. Para nuestros clientes que compartieron esta información con nosotros, el malware se reprodujo exactamente como lo pretendían los autores, pero lo hizo en una micro-VM aislada, y el malware no pudo dañar o afectar el host o la red.