Nuevo vector de ataque para Word multietapa que afecta a los usuarios sin usar macros

Los distribuidores de spam están utilizando una nueva técnica para infectar a los usuarios con malware, y aunque este ataque se basa en que los usuarios abran documentos de Word, no implica que los usuarios tengan que permitir la ejecución de macro scripts.

Esta nueva técnica sin macros se encuentra actualmente en explotación activa, y los investigadores de Trustwave SpiderLabs la están detectando en una campaña de malware en curso.

La compañía dice que los ladrones están utilizando esta técnica de múltiples fases y sin macros para infectar a los usuarios con un robo de contraseñas. Actualmente, la evidencia sugiere que solo un grupo está utilizando este truco tan novedoso, aunque esto seguramente será adoptado por otros.

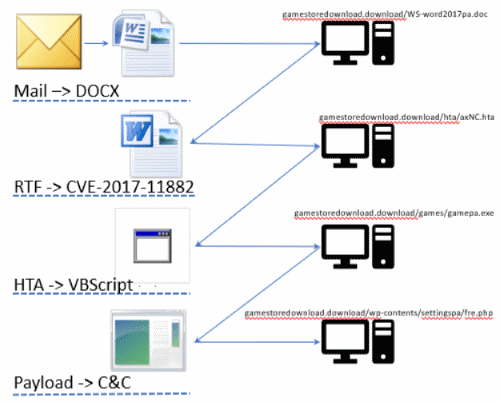

Nueva cadena de explotación de la técnica

La cadena de explotación real se detalla a continuación y se basa en una gran cantidad de recursos, como DOCX, RTF, HTA, VBScript y PowerShell:

⏩ Una víctima recibe un correo electrónico no deseado con un archivo adjunto DOCX.

⏩ La víctima descarga y abre el archivo DOCX.

⏩ El archivo DOCX contiene un objeto OLE incrustado.

Object El objeto OLE descarga y abre un archivo RTF (disfrazado como DOC).

⏩ El archivo DOC usa la vulnerabilidad CVE-2017-11882 Office Equation Editor.

⏩ El código de explotación ejecuta una línea de comando MSHTA.

⏩ La línea de comandos de MSHTA descarga y ejecuta un archivo HTA.

⏩ El archivo HTA contiene un VBScript que descomprime un script de PowerShell.

El script de PowerShell descarga e instala un malware para el robo de contraseñas.

⏩ El malware roba contraseñas de los navegadores, correo electrónico y clientes FTP.

⏩ El Malware carga datos a un servidor remoto.

Trustwave dice que vio este truco que se utiliza con documentos maliciosos que llegan por correo electrónico con las siguientes líneas de asunto, aunque es probable que muchos correos cambien.

TNT STATEMENT OF ACCOUNT – {random numbers}...............

Request for Quotation (RFQ) - < {random numbers} >

Telex Transfer Notification

SWIFT COPY FOR BALANCE PAYMENT

La única forma de mantenerse a salvo si los usuarios de alguna manera rompen la cadena de explotación de esta nueva técnica. La forma más fácil es mantener a Windows y Office actualizados.

Las actualizaciones de seguridad de parche de enero de 2018 de Microsoft incluyeron un parche que eliminó parte de la funcionalidad del Editor de ecuaciones para mitigar CVE-2017-11882.