Durov aclara la situción de ese "Zero-Day" de Telegram del que habla Kaspersky

La compañía antivirus Kaspersky afirmó hoy que encontraron una "vulnerabilidad Zero-Day en Telegram para Windows", que afectó a "1000 usuarios antes de que se solucionara".

Como siempre, los informes de las empresas de antivirus deben tomarse con mucha precaución, ya que tienden a exagerar la gravedad de sus hallazgos para obtener publicidad en los medios de comunicación. Telegram Geeks, una comunidad de seguidores de Telegram, dio una buena explicación de lo que realmente era:

Declaraciones Telegram Greeks (@geeksChannel)

Bueno, esto no es una vulnerabilidad real en Telegram Desktop, nadie puede tomar control remoto de su computadora o Telegram a menos que abra un archivo malicius.

Este tipo de vulnerabilidad se basa en la ingeniería social .

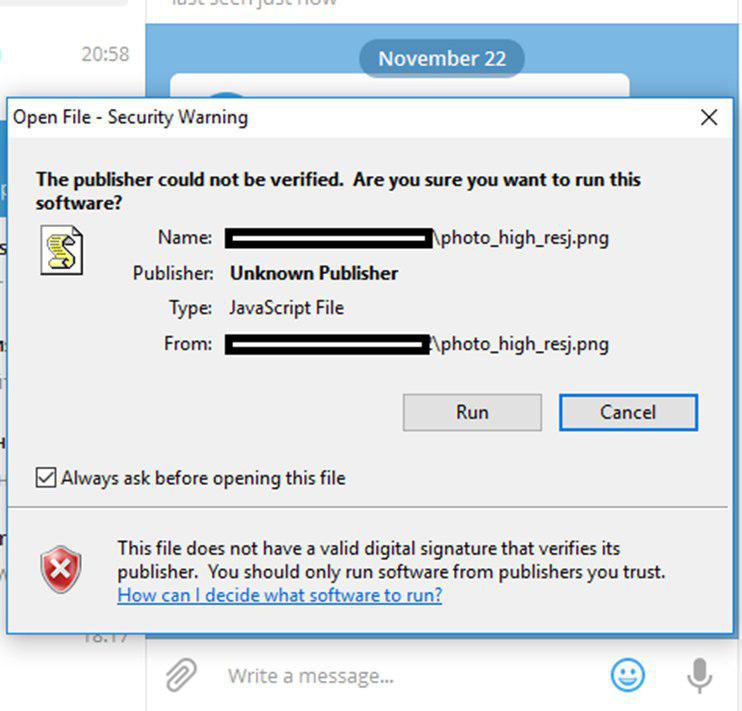

De hecho, era un archivo .js oculto en un archivo .png, esto sucedió gracias a los caracteres RTL.

Los usuarios de Windows deben hacer clic en el cuadro de diálogo Ejecutar para instalar el malware.

Así que no te preocupes, a menos que hayas abierto un archivo malicioso, siempre has estado a salvo.

Sobre la Vulnerabilidad Zero-Day en Telegram

Los cibercriminales explotaron este fallo de seguridad en Telegram para lanzar ataques con multiples propositos.

En octubre de 2017, Kaspersky encontró una vulnerabilidad en Telegram Desktop para Windows.

Esta vulnerabilidad fue corregida por Telegram en noviembre del 2017.

Casos en que fue este Zero Day fue realmente explotado

El exploit fue utilizado para entregar software de minería, lo que permite a los piratas informáticos utilizar la máquina de la víctima para extraer criptomonedas, como "Monero, Zcash, Fantomcoin y otros".

Se instaló una puerta trasera que permite a los ciberdelincuentes obtener acceso remoto a la computadora de la víctima, luego de lo cual comenzó a "operar en modo silencioso", permitiendo que "el actor de la amenaza permanezca desapercibido en la red y ejecute diferentes comandos, incluida la posterior instalación de spyware herramientas."

El malware se instaló en los ordenadores a través de este "diálogo de ejecución". Recuerda no abrir archivos desconocidos de fuentes que no sean de confianza.

Conclusión

Parece que solo los ciberdelincuentes rusos eran conscientes de esta vulnerabilidad, con todos los casos de explotación detectados en Rusia. Además, mientras llevamos a cabo una investigación detallada de estos ataques, descubrimos muchos artefactos que apuntaban a la participación de ciberdelincuentes rusos.

No tenemos información exacta sobre cuánto tiempo y qué versiones de los productos de Telegram se vieron afectadas por la vulnerabilidad. Lo que sí sabemos es que su explotación en clientes Windows comenzó en marzo de 2017. Actualmente esta vulnerabilidad ya no se produce en las versiones posteriores de Telegram.