Punto de acceso inalámbrico Man-in-the-middle dentro de un contenedor de docker

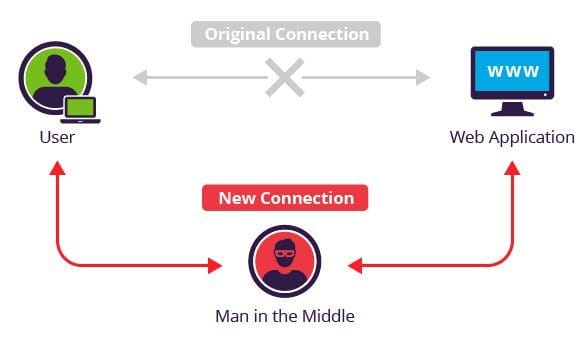

Comparto un script hecho en Bash para convertir un sistema Linux en una red WiFi pública que mitigue todo el tráfico HTTP.

Se ejecuta dentro de un contenedor Docker utilizando hostapd , dnsmasq y mitmproxy para crear una red inalámbrica honeypot abierta llamada "Pública".

El script "mitm-router" captura de forma transparente todo el HTTP. No , no interceptar el tráfico HTTPS (puerto 443) ya que al hacerlo podría alertar a un usuario que un posible ataque man-in-the-middle. El tráfico entre las URL que comienzan https:// no se capturará.

Descargar bajo vuestra responsabilidad: Este software es solo para fines educativos. No debe usarse para actividades ilegales. El autor no es responsable de su uso. No seas un idiota.

# clonar el repositorio

git clone https://github.com/brannondorsey/mitm-router

cd mitm-router

# construir la imagen Este paso puede omitirse si prefiere sacar

# la imagen de la construcción del acoplador del depósito del concentrador de docker . -t brannondorsey / mitm-router

Ejecute lo siguiente, reemplazando AP_IFACEy INTERNET_IFACE con su dispositivo inalámbrico y dispositivos Ethernet/inalámbricos conectados a Internet, respectivamente. Puede ver el nombre de sus dispositivos de red ejecutando ifconfig

# ejecutar el contenedor

Docker run -it - host de red --privilegiado \

-e AP_IFACE = " wlan0 " \

-e INTERNET_IFACE = " eth0 " \

-e SSID = " Público " \

-v " $ ( pwd ) / data: / root / data " \

brannondorsey / mitm-router

Si todo ha funcionado correctamente, se debería de ver algo similar a esto:

Current MAC: a5:ae:f9:a4:b7:e3 (TP-LINK TECHNOLOGIES CO.,LTD.)

Permanent MAC: a5:ae:f9:a4:b7:e3 (TP-LINK TECHNOLOGIES CO.,LTD.)

New MAC: 00:d2:6b:d5:fe:bd (PHOTRON USA)

[ ok ] Starting system message bus: dbus.

[ ok ] Starting DNS forwarder and DHCP server: dnsmasq.

[ ok ] Starting advanced IEEE 802.11 management: hostapd.

Proxy server listening at http://0.0.0.0:1337

El mitm-router captura de forma transparente todo el tráfico HTTP enviado al enrutador en 10.0.0.1:80. No intercepta el tráfico HTTPS (puerto 443) ya que al hacerlo alertaría a un usuario de que estaba teniendo lugar un posible ataqueman-in-the-middle. El tráfico entre las URL que comienzan con https: // no se capturará.

La carpeta mitm-router/data/ se comparte con el contenedor Docker para que podamos ver los archivos de captura que coloca allí en nuestro equipo host. De forma predeterminada, encontrará el archivo de captura mitmdump en mitm-router/data/http-traffic.cap.

También puede conectar su INTERNET_IFACE a un hostpot que se ejecuta en su teléfono para su mitin pwnage sobre la marcha.

Fuente: GitHub