Posibles amenazas de seguridad en los DNS y cómo evitarlos

El DNS o el Sistema de nombres de dominio es uno de los componentes más necesarios para el buen funcionamiento de Internet. Muy a menudo, las empresas de Internet son negligentes con la seguridad de su identidad digital que son los DNS. Esta escasa seguridad del DNS lo hace vulnerable a muchos ciberataques que son beneficiosos para los atacantes.

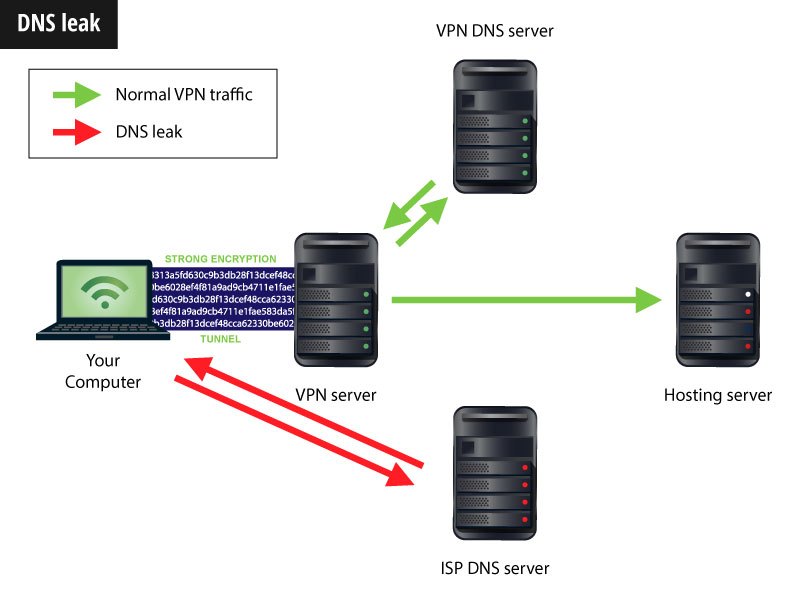

Afortunadamente, un usuario de Internet normal o individual podría evitar filtraciones de DNS o vulnerabilidades relacionadas a través de la DNS Leak Test y cambiando la configuración de sus dispositivos a otros servidores DNS.

Ataques DDoS

Los ataques de denegación de servicios distribuidos (DDoS) se ejecutan mediante el acceso al servidor DNS de un usuario o proveedor de Internet. Aquí lanzan un montón de tráfico malicioso y con el objetivo de obstaculizar las solicitudes legítimas. Sin embargo, esta técnica de ataque no está particularizada para el DNS y su seguridad, pero el servidor DNS podría tener graves problemas.

No importa si el sitio web es famoso o no, si la infraestructura DNS no funciona significa que no puede monitorear el número de solicitudes entrantes, entonces la página puede sufrir interrupciones.

Para evitar un ataque DDoS en el servidor DNS, podemos usar un proveedor de DNS efectivo que incorpore una amplia cobertura de servidores Anycast (Como por ejemplo ovh que tiene Anycast) para que haya un manejo apropiado del tráfico.

Typosquatting

La técnica para engañar al tráfico web mediante la construcción de un nombre de dominio falso casi igual al dominio objetivo real se conoce como Typosquatting. A través de este método, un pirata informático podría configurar una variedad de ataques de phishing. Sin embargo, también podría usarse para robar información.

Para evadir tales amenazas de nuestro dominio, es necesario controlar las nuevas entradas de dominio que son similares a los nombres de la empresa.

Secuestro de registros

La mayoría de las veces, los nombres de dominio se registran a través de una empresa registradora que los expone a amenazas potenciales. Un atacante podría acceder a la cuenta que es administrada por su registrador y podría tomar el control del dominio. Por lo tanto, pueden migrar el dominio a los servidores de su elección y peor que esto, también pueden cambiar la propiedad. Pueden llegar a romper las contraseñas y lograr su objetivo.

Para evitar dicha condición, la mejor práctica es administrar la contraseña y configurar claves seguras. Además, debemos seleccionar un registrador que tenga mejores ofertas de seguridad de cuenta, como autenticación de dos factores o administradores de cuenta dedicados. Tal servicio puede costar más dinero, pero mejora la seguridad.

Cache Poisoning

La información o los datos del DNS se utilizan para enviar correos electrónicos y localizar los sitios web que están presentes en Internet. Esta información se almacena en caché en los servidores para disminuir la carga en ellos y mejorar su rendimiento. Por otro lado, los ataques de intoxicación podrían apuntar a los datos en caché del DNS en estos servidores. Esta técnica también dirige al usuario a un sitio web falso que está bajo el control de un ciberdelincuente.

Para ejecutar tales acciones, un delincuente engaña al servidor DNS accediendo a su configuración débil e ingresando información de dirección falsa. Desafortunadamente, este cambio tampoco es detectable por el navegador.

Una solución puede pasar por agregar un protocolo DNSSEC al nombre de dominio. Esta adición hará que los navegadores y los servidores ISP autentiquen los datos DNS que recibe, eliminando así el riesgo de envenenamiento de la memoria caché.

Recomendaciones para mejorar la seguridad de los DNS

- Para minimizar la posibilidad de riesgo y vulnerabilidades, debemos parchear servidores DNS regularmente.

- Para determinar el túnel de DNS y la extorsión de datos existe un puerto UDP 53 que analizará el tráfico.

- Hay que asegurarse de que los servidores DNS tengan acceso restringido solo para las personas que lo requieran. Esto disminuiría las posibilidades de vulnerabilidades accidentales y la mala configuración maliciosa.

- Mantener servidores DNS distintos para la resolución interna y de Internet con el servidor interno detrás de las defensas de la red para que el acceso a los atacantes externos esté restringido.