CrossRat: El malware indetectable para Windows, Linux y MacOS

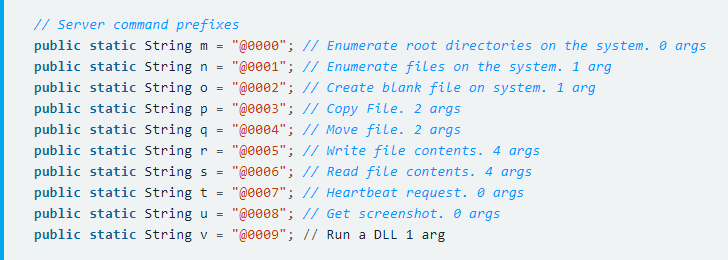

CrossRAT es un troyano de acceso remoto multiplataforma que puede apuntar a los cuatro sistemas operativos de escritorio populares, Windows, Solaris, Linux y macOS, permitiendo a los atacantes remotos manipular el sistema de archivos, tomar capturas de pantalla, ejecutar comandos de forma remota y ganar persistencia en los ordenadores infectados.

Según los investigadores, los hackers de Dark Caracal no dependen de ningún "exploits de día cero" para distribuir su malware; en su lugar, utiliza ingeniería social básica a través de publicaciones en grupos de Facebook y mensajes de WhatsApp, alentando a los usuarios a visitar sitios web falsos controlados por hackers para descargar aplicaciones maliciosas.

CrossRAT está escrito en lenguaje de programación Java, lo que facilita la descompilación de ingenieros e investigadores inversos.

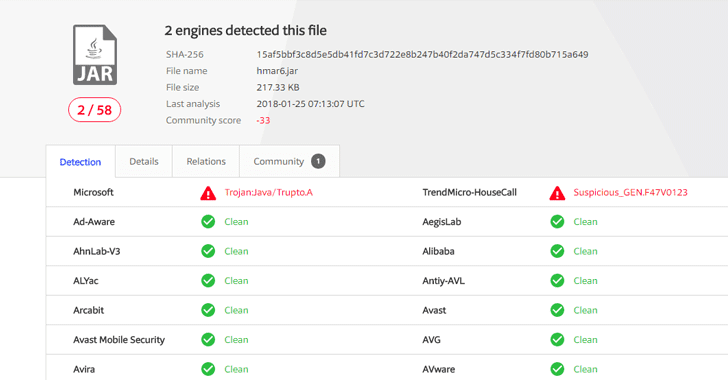

Ayer solo 2 de las 58 soluciones antivirus populares (según VirusTotal) pueden detectar CrossRAT. Hoy son 5 de 58 antivirus. También el ex hacker de la NSA Patrick Wardle decidió analizar el malware y proporcionar una descripción técnica completa que incluye su mecanismo de persistencia, comando y comunicación de control como así como sus capacidades.

CrossRAT incluye módulos inactivos de Keylogger

Este malware ha sido diseñado con algunas capacidades de vigilancia básicas, que se activan solo cuando reciben los comandos predefinidos respectivos del servidor de C & C

Curiosamente, Patrick notó que CrossRAT también ha sido programado para usar 'jnativehook', una biblioteca Java de código abierto para escuchar eventos de teclado y mouse, pero el malware no tiene ningún comando predefinido para activar este keylogger.

Cómo comprobar si está infectado con CrossRAT?

Debido a que CrossRAT persiste en una manera específica de sistema operativo, la detección del malware dependerá del sistema operativo que esté ejecutando.

- En Windows:

Compruebe la clave de registro 'HKCU\Software\Microsoft\Windows\CurrentVersion\Run'.

Si está infectado, contendrá un comando que incluye, java, -jar y mediamgrs.jar

-En macOS:

Compruebe el archivo jar, mediamgrs.jar, en ~ /Library.

Busque también el agente de lanzamiento en /Library/LaunchAgents o ~ /Library/LaunchAgents llamado mediamgrs.plist.

-En Linux:

Verifique si está presente el archivo jar, mediamgrs.jar, en /usr/var.

Busque también un archivo 'autostart' en ~ /.config/autostart probablemente llamado mediamgrs.desktop.