Intel dice que dejen de aplicar el problemático pache de Spectre y Meltdown

Intel ahora está asesorando a sus clientes y socios para detener la instalación de parches para sus sistemas de microprocesadores Broadwell y Haswell a raíz de informes recientes de los problemas de reinicio.

Navin Shenoy, vicepresidente ejecutivo y gerente general del Data Center Group en Intel, dijo que Intel pronto emitirá una solución para el parche tan problemático. Mientras tanto, dice que los clientes deben abstenerse de aplicar los parches problemáticos.

"Recomendamos que los fabricantes de equipos, proveedores de servicios en la nube, fabricantes de sistemas, proveedores de software y usuarios finales dejen de implementar las versiones actuales de los parches, ya que pueden presentar reinicios más inesperados y otro comportamiento impredecible del sistema"

La noticia de que los clientes experimentaron problemas más altos en el reinicio del sistema comenzó a circular a principios de este mes, e Intel emitió un aviso sobre el problema el 11 de enero.

"Ahora que hemos identificado la causa raíz de las plataformas Broadwell y Haswell, y avanzamos satisfactoriamente en el desarrollo de una solución para abordarlo. Durante el fin de semana, comenzamos a implementar una versión temprana de la solución actualizada para que los socios de la industria la prueben, y lo haremos es hacer una versión final disponible una vez que se haya completado la prueba"

A principios de este mes, Intel publicó actualizaciones para la mayoría de sus microprocesadores modernos luego de que investigadores del Proyecto Zero Team de Google, Cyberus Technology, Graz University of Technology, University of Pennsylvania, la Universidad de Maryland, Rambus y University de Adelaide y Data61 descubrieran fallos críticos. en un método utilizado para la optimización del rendimiento que podría permitir a un atacante leer la memoria sensible del sistema, que podría contener contraseñas, claves de cifrado y correos electrónicos, por ejemplo. Las vulnerabilidades afectan a las CPU de Intel, AMD y ARM.

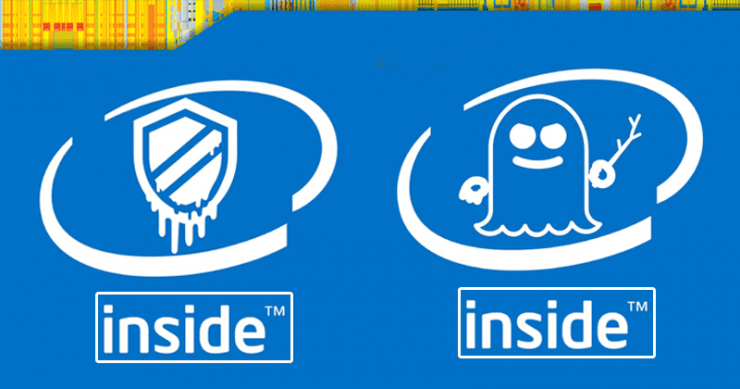

Las llamadas vulnerabilidades de hardware de Meltdown y Spectre permiten los llamados ataques "side-channel" (de Canal Lateral): en el caso de Meltdown, eso significa que la información sensible en la memoria kernel está en riesgo de ser accedida nefastamente, y para Spectre, una aplicación de usuario podría leer la memoria kernel así como la de otra aplicación. Por lo tanto, un atacante podría leer la memoria sensible del sistema, que podría contener contraseñas, claves de cifrado y correos electrónicos, y usar esa información para ayudar a crear un ataque local.

Intel recomienda que los clientes y fabricantes de equipos que consulten su sitio web Intel.com en el apartado Centro de seguridad para obtener más detalles sobre la solución para Spectre y Meltdown.