Dridex redux el malware que se sirve de servidores FTP comprometidos para propagarse

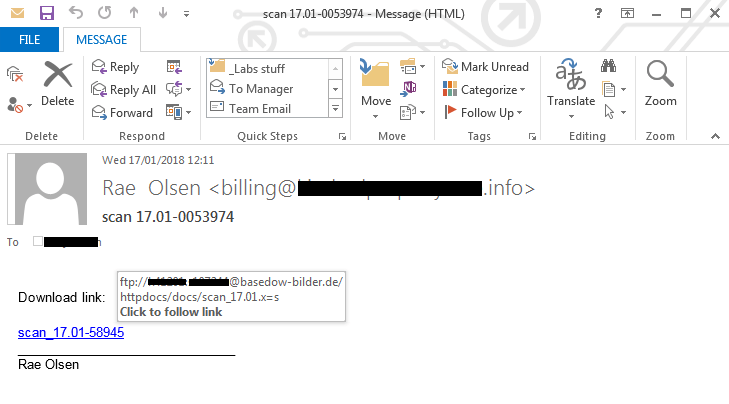

Los investigadores de Forcepoint detectaron la nueva campaña del malware Dridex la semana pasada, señalando que en lugar de atacar los enlaces HTTP, los atacantes apuntan a sitios FTP comprometidos y también exponen las credenciales de esos sitios FTP.

Los sitios FTP en cuestión se usaron para alojar el malware enviado a las víctimas que hicieron clic en los enlaces, y la publicación señaló que a los atacantes no les importaba que se expusieran los inicios de sesión de los sitios que abusaron.

El resultado, sin embargo, podría ser que otros atacantes también tengan la oportunidad de abusar de los mismos objetivos.

Alrededor de la mitad de los mensajes de phishing en la campaña fueron para dominios .com, aproximadamente una cuarta parte para dominios .fr, con Australia y el Reino Unido entre otros objetivos regionales.

Una víctima que hizo clic en el enlace se encontró comprometido a través de DDE a través de un archivo de Excel que lleva una macro infectada.

La publicación de Forcepoint asocia la campaña con la botnet Necurs, porque los dominios de distribución ya estaban en los registros de la compañía; Necurs ha extendido Dridex en el pasado; y "Las ubicaciones de descarga del archivo XLS también siguen el formato tradicional Necurs".

Fuente: Forcepoint