OSX MaMi: El nuevo malware para Mac que puede secuestrar la configuración de DNS y robar datos personales de los usuarios

Un investigador de seguridad ha descubierto una nueva variedad indetectable que afecta a dispositivos Mac afectados por malware que pueden secuestrar la configuración de DNS de un dispositivo y robar datos personales de las víctimas. Según el analista de seguridad e investigador de la NSA anterior, Patrick Wardle, el código malicioso denominado OSX MaMi es un secuestrador de DNS, pero también cuenta con una gran cantidad de otras capacidades maliciosas.

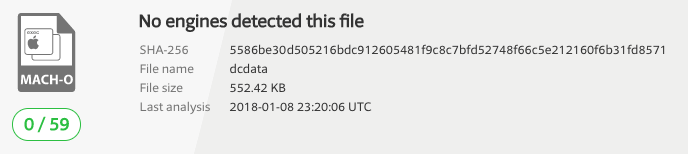

El malware no es "particularmente avanzado", explicó Wardle en una publicación de blog publicada el jueves (11 de enero). Sin embargo, actualmente no detecta como una amenaza por los antivirus.

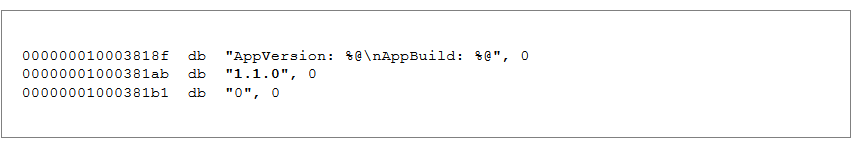

"Como suele ser el caso con el nuevo malware, actualmente está marcado como "limpio" por los 59 motores en VirusTotal (con suerte, esto cambiará cuando los productos AV comiencen a agregar detecciones)", escribe Wardle. "Y hablando de 'nuevo' si cargamos el código binario del malware en un desensamblador, encontramos una número de versión de la aplicación que es 1.1.0, que puede parecer indicar que el malware probablemente no ha existido por mucho tiempo".

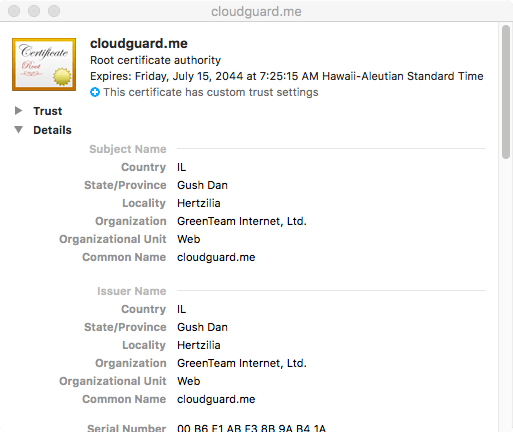

Después de analizar el código fuente del malware, Wardle dijo que OSX / MaMi es capaz de instalar un certificado local, establecer configuraciones de DNS personalizadas, secuestrar clics del mouse, ejecutar AppleScripts y recibir clics del mouse. También puede obtener la persistencia de arranque, descarga y cargar archivos y ejecutar comandos.

Certificado MaMi

"OSX MaMi no es particularmente avanzado, pero altera los sistemas infectados de maneras bastante desagradables y persistentes", explicó Wardle. "Al instalar un nuevo certificado raíz y secuestrar los servidores DNS, los atacantes pueden realizar una variedad de acciones nefastas, como actuar como intermediarios de todo el tráfico de red (tal vez para robar credenciales o inyectar anuncios)".

Hasta ahora, el malware no parece estar ejecutando ninguna otra función además del secuestro de DNS.

No está claro de inmediato quién está detrás de OSX MaMi o cómo los hackers están infectando a sus víctimas con el malware. Wardle sospecha que los atacantes probablemente utilicen los métodos habituales de distribución de malware, como ataques basados en ingeniería social, correos electrónicos maliciosos o alertas de seguridad falsas basadas en la web para engañar a las víctimas y descargar el código malicioso.

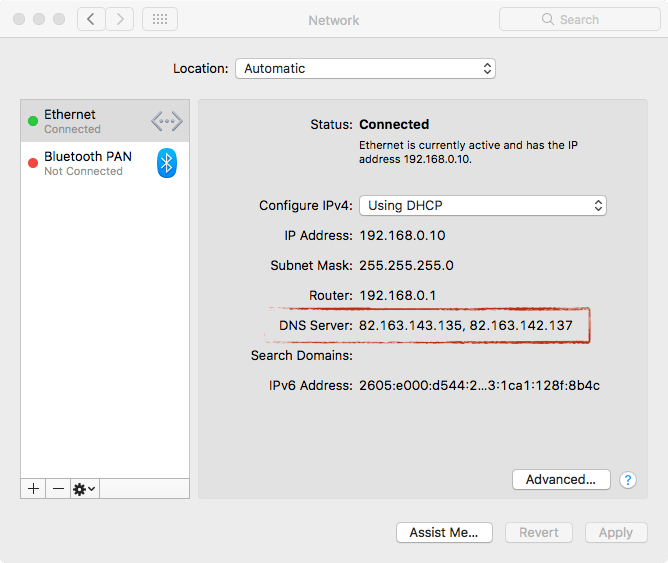

Hasta ahora, al menos una persona fue afectada por el malware. Un usuario en los EE.UU. Informó en los foros de Malwarebytes esta semana que los servidores DNS en el dispositivo de un compañero se configuraron en 82.163.143.135 y 82.163.142.137 y se mantuvieron incluso después de haber sido eliminados.

Cómo verificar si estás infectado

Para saber si ha sido infectado por el malware, Wardle sugiere verificar su configuración de DNS y ver si se han cambiado a 82.163.143.135 y 82.163.142.137. Parece que OSX MaMi no está apuntando a dispositivos de Windows en este momento.

Dado que actualmente no se puede detectar el software antivirus, los usuarios pueden usar una herramienta de terceros que puede detectar y bloquear el tráfico saliente.

"Había una pieza de malware Mac llamada 'DNSChanger' (o Puper, Jahlav, RSPlug-F)", escribió Wardle. "Apuntó a Mac hace más de 10 años, y era un guión simple.

Este malware también está muy "centrado en macOS", lo que significa que es poco probable que sea un puerto directo de malware DNS para Windows".

Como eliminar la amenaza

-

Eliminar los registros dns 82.163.143.135 y 82.163.142.137. Y poner los de google o los que vendrían por defecto

-

Eliminar certificado:

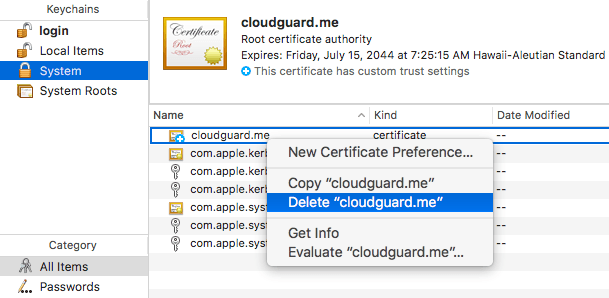

Abra la aplicación Keychain, haga clic en 'Sistema' en las Keychain (arriba a la izquierda). Si está infectado, verá el certificado malicioso (cloudguard.me). Haga clic derecho en el certifitcate y seleccione 'Eliminar' para eliminarlo:

Fuente: Objective-See