Las apariencias engañan: El instalador Flash Player de "Turla" esta conectado a una puerta trasera

Los investigadores de ESET descubrieron que Turla (un grupo de ciberespionaje patrocinado por el Gobierno posiblemente el "Ruso") ha agregado un arma nueva a su arsenal que se utiliza en nuevas campañas dirigidas a embajadas y consulados en los estados postsoviéticos.

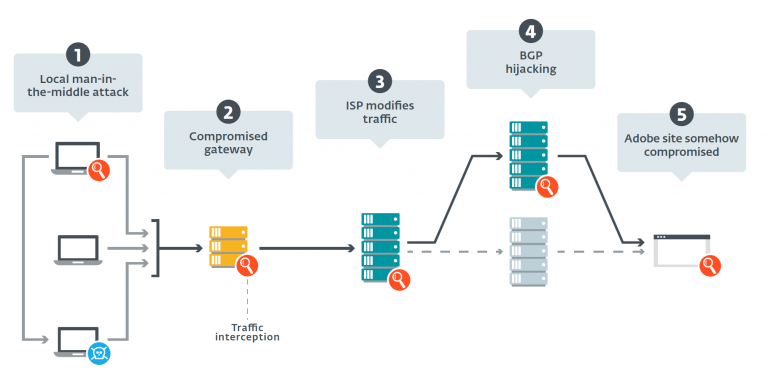

Posibles Vectores de ataque

Los posibles vectores de ataque tomados en consideración por los investigadores de ESET son:

- Una máquina dentro de la red de la organización de la víctima pudo haber sido secuestrada para actuar como la plataforma para un ataque de Man-in-the-Middle (MitM, por sus siglas en inglés). Esto involucraría una directa redirección del tráfico de la máquina a la que se apunta hacia otra comprometida en la red local.

- Los atacantes podrían también comprometer la puerta de enlace de la red de una organización, permitiéndoles interceptar todo el tráfico entrante y saliente entre la intranet de esa organización e Internet.

- La intercepción del tráfico también podría suceder al involucrar a los proveedores del servicio de Internet (ISP, por sus siglas en inglés), una táctica que – como se vio en una investigación reciente de ESET sobre las campañas de vigilancia que implementaban el spyware FinFisher – suele oírse. Todas las víctimas halladas están localizadas en distintos países, y los hemos identificado utilizando al menos cuatro ISP diferentes.

- Los atacantes podrían haber hecho uso de un Border Gateway Protocol (BGP) hijack para redirigir el tráfico a un servidor controlado por Turla, aunque esta táctica probablemente haría sonar las alarmas en Adobe o los servicios de monitoreo de BGP.

Los investigadores de ESET han presentado varias hipótesis sobre cómo el malware relacionado con Turla puede llegar al ordenador de la víctima a través de este nuevo método de ataque. Es importante destacar, sin embargo, que es seguro descartar un escenario que implique a Adobe en este ataque. No se tienen pruebas de que el malware de Turla haya contaminado ninguna actualización legítima de Flash Player, ni que este asociada con ninguna otra vulnerabilidad de Adobe Flash Player. La posibilidad de comprometer el sitio web de descarga de Adobe Flash Player ha sido prácticamente descartada.

Procedimientos de ataque

Una vez que se descarga y se inicia el falso instalador Flash Player, a continuación se inicia uno de los muchos backdoors.

Podría ser Mosquito, que es una pieza de malware Win32, un archivo JavaScript malicioso que se comunica con una aplicación web alojada en Google Apps Script, o un archivo desconocido descargado de una URL de Adobe falsa e inexistente.

El escenario se establece para el objetivo principal de la misión: la exfiltración de datos confidenciales. Esta información incluye la identificación única de la máquina comprometida, el nombre de usuario y la lista de productos de seguridad instalados en el dispositivo. 'Solo' el nombre de usuario y el nombre del dispositivo son exfiltrados por la puerta trasera Servidor de Turla en macOS.

En la parte final del proceso, el instalador falso se instala, o se descarga, y luego ejecuta una aplicación legítima de Flash Player. El instalador de este último está incrustado en su homólogo falso o se descarga desde una dirección web de Google Drive.

La puerta trasera del mosquito es el arma de los hackers de Turla

El análisis en profundidad de la carga principal utilizada por el grupo Turla es una puerta trasera llamada Mosquito. Los analistas señalan que se trata de una actualización de una amenaza más antigua que se ha utilizado desde el 2009. Se disfraza como un instalador de Adobe Flash Player y puede engañar a la mayoría de los usuarios de pc, ya que contiene firmas legítimas de Adobe. El código malicioso está ofuscado (oculto) con un mecanismo de cifrado personalizado. Una vez desplegada la carga útil de malware, sigue un patrón de comportamiento predefinido.

Tras la infección, la puerta trasera Mosquito se descifra y deja caer dos archivos en las carpetas del sistema. Los analistas señalan que Turla incluye una técnica de protección invisible que busca cadenas asociadas con software de seguridad. En versiones futuras, también se puede usar contra otras herramientas como máquinas virtuales, entornos de prueba y entornos de depuración. El malware Mosquito procede estableciendo un estado persistente de ejecución a través de una clave de registro de ejecución o secuestro de COM. Esto también es seguido por una modificación del Registro de Windows. Como resultado, el código peligroso se ejecuta cada vez que se inicia el ordenador

Le sigue una fase de recopilación de información. El malware tiene la capacidad de extraer información sensible sobre el sistema y enviarla a los piratas informáticos a través de un dominio de Adobe. Algunos de los datos de ejemplo incluyen la identificación única de la muestra, el nombre de usuario de los usuarios de la víctima o la tabla ARP de la red.

Para engañar a las víctimas haciéndoles creer que es un instalador legítimo, se descarga y ejecuta una instancia real de instalación de Adobe Flash. Se han encontrado dos fuentes identificadas en las muestras capturadas: el propio servidor de descargas de Adobe y un enlace de Google Drive.

Antes de que se ejecute el código principal de puerta trasera, el proceso de instalación crea una cuenta administrativa separada llamada HelpAssistant o HelpAsistant con la contraseña "sysQ! 123". El valor del sistema LocalAccountTokenFilterPolicy se establece en 1 (Verdadero) lo que permite la administración remota. Los expertos en seguridad revelan que esto puede usarse junto con las operaciones de acceso remoto realizadas por los delincuentes.

Capacidades de la puerta trasera del mosquito

El código principal de puerta trasera usa valores de registro de Windows cifrados usando un algoritmo personalizado para configurarse. Los hackers de Turla han incluido un completo log de archivos de registro. Los analistas notan que escribe una marca de tiempo para cada entrada en el registro. Esto es muy inusual para una puerta trasera como esta y probablemente sea utilizada por los perpetradores para volver sobre las infecciones.

Al igual que otras puertas traseras similares, se conecta a un servidor de control de para informar cualquier interacción en el ordenador. Esto se realiza durante un período de tiempo aleatorio, una técnica que evade las exploraciones basadas en heurística. Los hackers pueden usarlo para enviar comandos arbitrarios y causar más daño a los hosts infectados. El usuario-agente está configurado para aparecer como Google Chrome (versión 41).

Una lista de instrucciones predefinidas para una programación más fácil se incluye en la puerta trasera. La lista incluye las siguientes entradas:

- Descargar y ejecutar un archivo.

- Lanzamiento de proceso

- File Delete.

- File Exfiltration.

- Almacenar datos en el registro.

- Ejecución dee comando y envío la salida a los servidores de control

- Agregar una URL de servidor de control

- Eliminar una URL del servidor control