Lista de avisos, parches y actualizaciones de las vulneabilidades Meltdown y Spectre

Dos vulnerabilidades nuevas llamadas Meltdown y Spectre, o vulnerabilidades de ejecución de canal lateral de ejecución, se han descubierto en procesadores modernos que permiten que programas maliciosos roben información de la memoria de otros programas. Esto significa que el programa malicioso puede robar contraseñas, información de cuenta, claves de cifrado o, en teoría, cualquier cosa almacenada en la memoria de un proceso.

Los vendedores han comenzado a publicar información sobre cómo los clientes pueden protegerse de Spectre o Meltdown y el estado de sus servicios. Para facilitar la búsqueda de esta información, añadiré enlaces a varios avisos a medida que se publiquen. Los CVE relacionados son CVE-2017-5753, CVE-2017-5715 y CVE-2017-5754.

Avisos oficiales, avisos, parches o actualizaciones:

Amazon

Amazon lanzó un boletín de seguridad que brinda información sobre cómo los servicios de Amazon AWS se ven afectados por Meltdown y Spectre. En resumen, este boletín declara:

Esta es una vulnerabilidad que ha existido por más de 20 años en arquitecturas de procesadores modernos como Intel, AMD y ARM en servidores, computadoras de escritorio y dispositivos móviles. Todos menos un pequeño porcentaje de instancias de un solo dígito en toda la flota de Amazon EC2 ya están protegidos. Los restantes se completarán en las próximas horas, con notificaciones de mantenimiento de instancias asociadas.

Si bien las actualizaciones que realiza AWS protegen la infraestructura subyacente, para estar completamente protegido contra estos problemas, los clientes también deben aplicar un parche a sus sistemas operativos de instancia. Las actualizaciones para Amazon Linux se han puesto a disposición, y las instrucciones para actualizar las instancias existentes se proporcionan más adelante junto con cualquier otra guía relacionada con AWS relevante para este boletín.

Puede leer el boletín de seguridad completo aquí: https://aws.amazon.com/security/security-bulletins/AWS-2018-013/

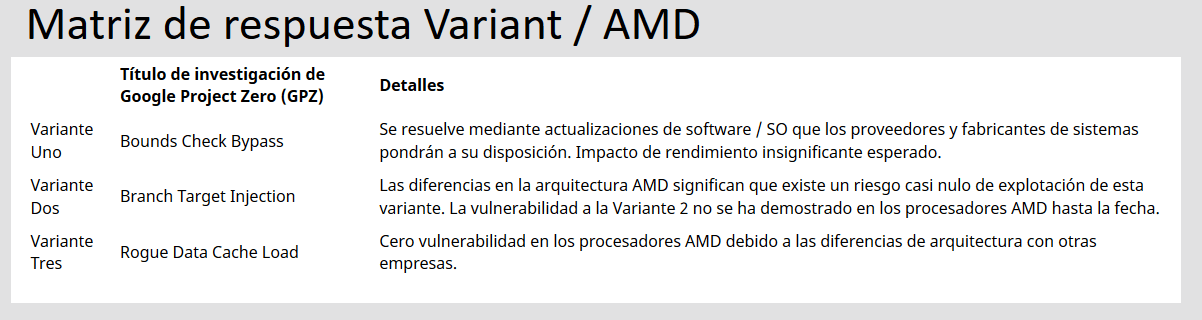

AMD

AMD ha publicado un aviso oficial en el que básicamente dicen que sus CPU no son vulnerables a las vulnerabilidades de ejecución especulativa. A continuación se muestra la tabla de este comunicado de prensa:

El aviso completo se puede encontrar aquí: https://www.amd.com/en/corporate/speculative-execution

A medida que el panorama de la seguridad continúa evolucionando, un esfuerzo colaborativo de intercambio de información en la industria representa la defección más fuerte

Furthermroe, Tom Lendacky, un ingeniero de software en AMD, había publicado un correo electrónico en la lista de distribución de Linux Kernel que decía:

Los procesadores AMD no están sujetos a los tipos de ataques contra los que la función de aislamiento de la tabla de páginas del núcleo protege. La microarquitectura de AMD no permite referencias de memoria, incluidas referencias especulativas, que acceden a datos con mayor privilegio cuando se ejecuta en un modo con privilegios menores cuando ese acceso daría como resultado un error de página.

Inhabilite el aislamiento de la tabla de páginas de forma predeterminada en los procesadores AMD al no configurar la función X86_BUG_CPU_INSECURE, que controla si X86_FEATURE_PTI está configurado.

Puede leer la publicación completa aquí: https://lkml.org/lkml/2017/12/27/2

Android

El equipo de Android ha actualizado su boletín de enero de 2018 con la siguiente nota:

CVE-2017-5715, CVE-2017-5753 y CVE-2017-5754, un conjunto de vulnerabilidades relacionadas con la ejecución especulativa en procesadores, se han divulgado públicamente. Android no tiene conocimiento de ninguna reproducción exitosa de estas vulnerabilidades que permita la divulgación de información no autorizada en cualquier dispositivo Android basado en ARM.

Para proporcionar protección adicional, la actualización para CVE-2017-13218 incluida en este boletín reduce el acceso a temporizadores de alta precisión, lo que ayuda a limitar los ataques de canal lateral (como CVE-2017-5715, CVE-2017-5753 y CVE-2017) -5754) de todas las variantes conocidas de procesadores ARM.

Alentamos a los usuarios de Android a aceptar actualizaciones de seguridad disponibles para sus dispositivos. Vea el blog de seguridad de Google para más detalles.

El boletín completo se puede encontrar aquí: https://source.android.com/security/bulletin/2018-01-01

Proveedores de antivirus

Microsoft solo distribuirá la actualización de emergencia a los usuarios si un proveedor de antivirus instalado ha creado una clave de registro particular. Kevin Beaumont ha creado una hoja de cálculo que mantiene un registro de los vendedores de antivirus y si hacen esta clave: https://docs.google.com/spreadsheets/u/2/d/184wcDt9I9TUNFFbsAVLpzAtckQxYiuirADzf3cL42FQ/htmlview

A continuación hay enlaces a varios proveedores de antivirus que han publicado advertencias:

- Emsisoft: https://blog.emsisoft.com/2018/01/04/chip-vulnerabilities-and-emsisoft-what-you-need-to-know/

- ESET : https://www.eset.com/us/about/newsroom/corporate-blog-list/corporate-blog/meltdown-spectre-how-to-protect-yourself-from-these-cpu-security-flaws/

- Sophos: https://community.sophos.com/kb/en-us/128053

- Trend Micro: https://success.trendmicro.com/solution/1119183

- Webroot: https://community.webroot.com/t5/Announcements/Microsoft-Patch-Release-Wednesday-January-3-2018/mp/310146

Apple

En este momento, Apple no ha lanzado una respuesta oficial.

El experto en aplicaciones internas de Windows, Alex Ionescu, dijo lo siguiente:

The question on everyone's minds: Does MacOS fix the Intel #KPTI Issue? Why yes, yes it does. Say hello to the "Double Map" since 10.13.2 -- and with some surprises in 10.13.3 (under Developer NDA so can't talk/show you). cc @i0n1c @s1guza @patrickwardle pic.twitter.com/S1YJ9tMS63

— Alex Ionescu (@aionescu) 3 de enero de 2018

ARM

ARM ha lanzado un boletín de seguridad que enumera los procesadores ARM que son susceptibles a los ataques Meltdown y Spectre.

Sobre la base de los hallazgos recientes de la investigación de Google sobre los posibles canales secundarios de temporización de caché que explotan la especulación del procesador, aquí está la última información sobre posibles procesadores de Arm afectados y sus posibles mitigaciones. Publicaremos aquí cualquier resultado de investigación nuevo según sea necesario.

El boletín de seguridad ARM completo se puede encontrar aquí: https://developer.arm.com/support/security-update

Proyect Chromium

El Proyecto Chromium emitió un aviso en el que ofrecen las mejores prácticas para los desarrolladores web y recomiendan que los usuarios de Chromium habiliten el Aislamiento del sitio .

El aviso completo está aquí: https://www.chromium.org/Home/chromium-security/ssca

Equipo de respuesta ante emergencias informáticas (CERT)

CERT ha emitido un aviso sobre las vulnerabilidades de CPU de Meltdown y Spectre. Este aviso se puede encontrar aquí: http://www.kb.cert.org/vuls/id/584653

Como Google fue uno de los tres equipos que descubrieron este error, tienen la información más detallada sobre Specter and Meltdown. Puede encontrar un boletín detallado sobre los productos de Google afectados por estas vulnerabilidades y cómo se pueden mitigar aquí: https://support.google.com/faqs/answer/7622138

Sugiero encarecidamente que todos lean los siguientes artículos para obtener información técnica detallada:

https://meltdownattack.com/

https://googleprojectzero.blogspot.co.at/2018/01/reading-privileged-memory-with-side.html

Google también ha emitido un boletín para usuarios de Google Cloud, G Suite y Chrome. En resumen, este boletín indica que Google Cloud & G Suite se ha actualizado para mitigar estas vulnerabilidades. Si un cliente usa su propio sistema operativo, deberá instalar las actualizaciones de SO relacionadas. Finalmente, los usuarios de Chrome y ChromeOS pueden activar Aislamiento del sitio para brindar más protección.

El boletín completo se puede encontrar aquí: https://blog.google/topics/google-cloud/what-google-cloud-g-suite-and-chrome-customers-need-know-about-industry-wide-cpu-vulnerabilidad/

Intel

Intel ha lanzado un comunicado de prensa sobre estas vulnerabilidades. Una parte de este comunicado de prensa dice:

Intel y otras compañías de tecnología han tenido conocimiento de nuevas investigaciones de seguridad que describen métodos de análisis de software que, cuando se utilizan con fines maliciosos, tienen el potencial de recopilar datos confidenciales de manera inadecuada de dispositivos informáticos que están operando según lo diseñado. Intel cree que estos exploits no tienen el potencial de corromper, modificar o eliminar datos.

Los informes recientes de que estos exploits son causados por un "error" o un "error" y que son exclusivos de los productos de Intel son incorrectos. Con base en el análisis hasta la fecha, muchos tipos de dispositivos informáticos, con muchos procesadores y sistemas operativos de diferentes proveedores, son susceptibles a estos exploits.

El comunicado de prensa completo se puede encontrar aquí: https://newsroom.intel.com/news/intel-responds-to-security-research-findings/

Fundación Linux

Thomas Gleixner, un desarrollador de kernel de Linux, publicó en diciembre la lista de distribución de Kernel de Linux sobre nuevos parches de aislamiento de KAISER. Se sospecha que se introdujeron para resolver los errores Meltdown y Spectre en Linux. Si alguien tiene más información, le agradecería que me lo informara.

La publicación de la lista de correo se puede encontrar aquí: https://lkml.org/lkml/2017/12/4/709

Microsoft

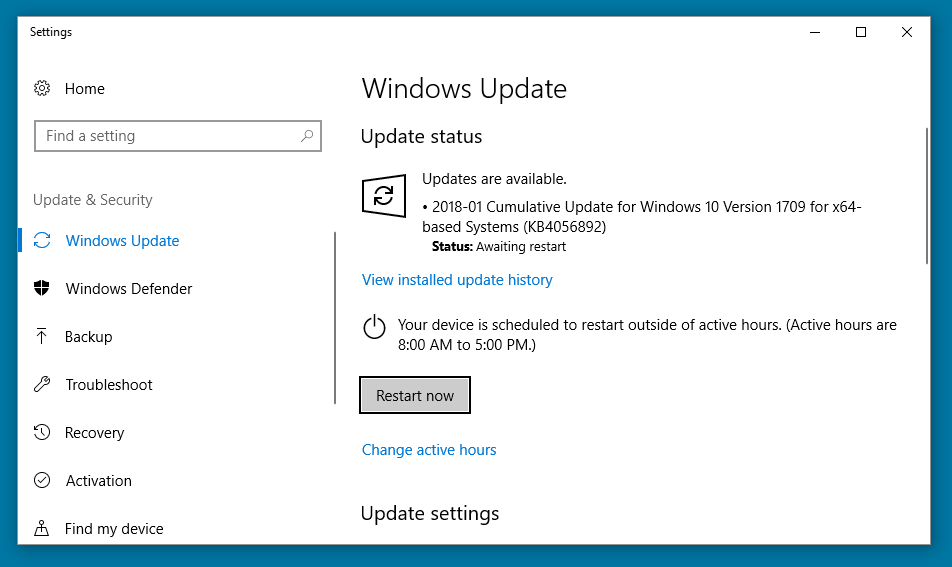

Información de Windows:

El 3 de enero de 2018, Microsoft lanzó actualizaciones de emergencia fuera de banda para Windows 7 SP1, Windows 8.1, Windows 10 y varias versiones de Windows Server. Aunque estas actualizaciones ayudan a mitigar las vulnerabilidades de canal lateral de ejecución especulativa de Spectre y Meltdown, pero para estar completamente protegido, también necesitará instalar las últimas actualizaciones de firmware y bios para su computadora.

Las advertencias para estas actualizaciones se pueden encontrar aquí:

- Guía del servidor de Windows para proteger contra la ejecución especulativa de vulnerabilidades de canal lateral

- Guía del cliente de Windows para profesionales de TI para proteger contra la ejecución especulativa de vulnerabilidades de canal lateral

Información de Microsoft Edge:

Microsoft ha lanzado un aviso específicamente relacionado con Microsoft Edge. Este aviso dice:

Inicialmente, eliminamos el soporte para SharedArrayBuffer de Microsoft Edge (originalmente introducido en la Actualización de Creadores de Windows 10), y reducimos la resolución de performance.now () en Microsoft Edge e Internet Explorer de 5 microsegundos a 20 microsegundos, con fluctuaciones variables de hasta 20 microsegundos adicionales. Estos dos cambios aumentan sustancialmente la dificultad de inferir con éxito el contenido de la memoria caché de la CPU desde un proceso de navegador.

Continuaremos evaluando el impacto de las vulnerabilidades de CPU publicadas hoy, e introduciremos mitigaciones adicionales en consecuencia en futuras versiones de servicio. Volveremos a evaluar SharedArrayBuffer para una futura versión una vez que tengamos la certeza de que no se puede usar como parte de un ataque exitoso.

El aviso completo se puede encontrar aquí: https://blogs.windows.com/msedgedev/2018/01/03/speculative-execution-mitigations-microsoft-edge-internet-explorer/

Información de Azure:

Microsoft también publicó una nota de compatibilidad que debe leer para comprender por qué no puede ver estas actualizaciones: https://support.microsoft.com/en-us/help/4072699/important-information-regarding-the- windows-security-updates-released

Para los usuarios de Azure, Microsoft ha publicado un aviso que dice:

La mayoría de la infraestructura de Azure ya se ha actualizado para solucionar esta vulnerabilidad. Algunos aspectos de Azure todavía se están actualizando y requieren un reinicio de las VM de los clientes para que la actualización de seguridad surta efecto. Muchos de ustedes han recibido notificaciones en las últimas semanas de un mantenimiento planificado en Azure y ya han reiniciado sus máquinas virtuales para aplicar la solución y no se requieren más acciones por su parte.

El aviso completo de Azure se puede encontrar aquí: https://azure.microsoft.com/en-us/blog/securing-azure-customers-from-cpu-vulnerability/

Mozilla

Mozilla ha lanzado un aviso que establece que las versiones anteriores de Firefox son susceptibles a estos ataques. Para mitigar estos ataques, a partir de Firefox 57, Mozilla ha reducido la precisión de las funciones del temporizador interno de Firefox. Por lo tanto, todos los usuarios de Firefox deben actualizar a Firefox 57 para obtener protección adicional.

El aviso se puede encontrar aquí: https://blog.mozilla.org/security/2018/01/03/mitigations-landing-new-class-timing-attack/

Nvidia

Nvidia ha publicado un aviso que dice que actualmente creen que sus GPU no se verán afectados por este error, pero continuarán investigando:

El negocio principal de NVIDIA es la computación GPU. Creemos que nuestro hardware GPU es inmune al problema de seguridad informado y estamos actualizando nuestros controladores GPU para ayudar a mitigar el problema de seguridad de la CPU. En cuanto a nuestros SoC con CPUs ARM, los hemos analizado para determinar cuáles son los afectados y estamos preparando mitigaciones apropiadas.

El boletín completo se puede encontrar aquí: https://forums.geforce.com/default/topic/1033210/nvidias-response-to-speculative-side-channels-cve-2017-5753-cve-2017-5715-and-cve-2017-5754/

RedHat

Redhat ha publicado un aviso que proporciona una lista de los productos afectados y su estado. Este aviso dice:

Se recomienda encarecidamente a los clientes de Red Hat que ejecuten versiones afectadas de los productos de Red Hat que los actualicen tan pronto como haya erratas disponibles. Se insta a los clientes a aplicar las actualizaciones apropiadas de inmediato. Todos los productos impactados deberían aplicar correcciones para mitigar CVE-2017-5753 (variante 1) y CVE-2017-5754 (variante 3). CVE-2017-5715 (variante 2) puede explotarse localmente y a través del límite de invitado de virtualización.

El aviso completo se puede encontrar aquí: https://access.redhat.com/security/vulnerabilities/speculativeexecution?sc_cid=701f2000000tsLNAAY&

SUSE

SUSE ha publicado un aviso relacionado con estos ataques que dice:

Los ingenieros de SUSE han estado colaborando con nuestros socios y la comunidad de Linux en parches de kernel de Linux ascendentes. Como resultado de esa colaboración, ahora podemos lanzar parches para las versiones más recientes de SUSE Linux Enterprise (SLE). A continuación, se realizarán revisiones adicionales para otras versiones y entornos SLE.

El aviso completo se puede encontrar aquí: https://www.suse.com/c/suse-addresses-meltdown-spectre-vulnerabilities/

VMware

VMware ha publicado un aviso que contiene información sobre los productos afectados y los parches disponibles. Este aviso se puede encontrar aquí: https://www.vmware.com/us/security/advisories/VMSA-2018-0002.html

Xen

El Proyecto Xen ha publicado un aviso muy detallado sobre cómo las vulnerabilidades de Spectre y Meltdown afectan a los hipervisores Xen:

Los invitados Xen pueden inferir el contenido de la memoria de host arbitraria, incluida la memoria asignada a otros invitados.

La elección del código de un atacante para ejecutar especulativamente (y por lo tanto la facilidad de extraer información útil) aumenta con los números. Para SP1 o SP2 en sistemas donde SMEP (protección de ejecución de modo supervisor) está habilitado: un atacante está limitado a ventanas de código después de verificaciones vinculadas de índices proporcionados por el usuario. Para SP2 sin SMEP o SP3, un atacante puede escribir código arbitrario para ejecutar especulativamente.

La publicación completa se puede encontrar aquí: https://xenbits.xen.org/xsa/advisory-254.html