Hackers secuestran las conversaciones de correo electrónico para insertar documentos word con malware

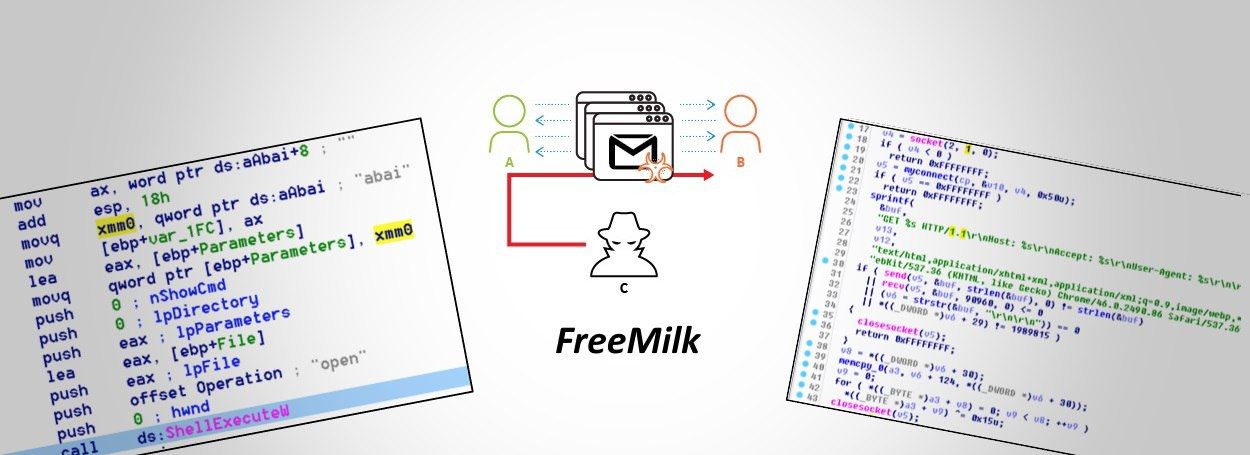

Un grupo de hackers está utilizando una sofisticada técnica de secuestro de conversaciones de correo electrónico para insertar documentos maliciosos que parecen venir de una fuente legítima e infectar a otros objetivos que participan en el mismo hilo de conversación.

Este tipo de ataque depende de que los piratas informáticos comprometan a una de las dos o más personas involucradas en un intercambio de correo electrónico.

Los atacantes toman silenciosamente la cuenta de correo electrónico de la víctima inicial, estudian las conversaciones que están llevando y envían un nuevo mensaje, con documentos robados.

Esta táctica, aunque no es nueva, se ha visto recientemente a principios de este año, en mayo.

Estos sofisticados ataques de phishing fueron detectados por la firma estadounidense de seguridad Palo Alto Networks y se han dirigido a un banco con sede en Oriente Medio, una marca registrada y empresas de servicios de propiedad intelectual con sede en Europa, una organización deportiva internacional, etc...

Esta campaña en particular llamada FreeMilk por Palo Alto parece ser llevada a cabo por un grupo de hackers que han estado activo en el pasado.

Aunque desde Palo Alto no ha nombrado nombres, informes previos indican que los hackers pueden operar fuera de Corea del Norte, o han seleccionado objetivos que son de interés constante para las autoridades norcoreanas.

Los hackers de Corea del Norte han apuntado históricamente a compañías tanto por espionaje como financieras. Sobre la base de la orientación de esta campaña reciente, es difícil comprender los motivos exactos del grupo, pero parecen ser ambos.

En el pasado, el mismo grupo detrás de los ataques de FreeMilk también se dirigió a los desertores de Corea del Norte que se esconden en el Reino Unido, y las compañías surcoreanas, en diferentes ocasiones .

Nueva técnica de phishing entregada PoohMilk, malware Freenki

Para esta campaña más reciente, el grupo secuestró las conversaciones mediante el envío de un documento malicioso en formato Word que adjuntaron en las conversaciones por email.

El documento explotó la vulnerabilidad CVE-2017-0199 para descargar y ejecutar un malware de primera etapa conocido como PoohMilk.

¿Qué es PoohMilk?

Es una herramienta que se dedica a realizar 2 tareas. La primera es obtener persistencia en el arranque del sistema operativo a través de una clave en registro y la segunda etapa es descargar el malware denominada Freenki.

¿Para que se uso Freenki?

Pues este malware se uso para realizar 2 tareas. La primera es realizar operaciones básicas de reconocimiento para identificar hosts con información valiosa (pesting) la segunda tarea deja la posibilidad de inyección de más código malicioso y su descarga.