Rootkit peligroso encontrado preinstalado en casi 3 millones de teléfonos android

Casi 3 millones de dispositivos Android en todo el mundo son vulnerables a ataques man-in-the-middle (MITM) que podrían permitir a los atacantes ejecutar remotamente código arbitrario con privilegios de root, transfiriendo el control total de los dispositivos a los hackers.

Según un nuevo informe de la firma de calificación de seguridad BitSight, el problema se debe a una vulnerabilidad en la implementación insegura del mecanismo de actualización OTA (Over-the-Air) usado por ciertos dispositivos Android de bajo costo, incluyendo BLU Studio G de US de Best Buy.

Backdoor / Rootkit viene preinstalado

El vulnerable mecanismo OTA, que está asociado con la firma móvil china Ragentek Group, contiene un binario oculto – reside como / system / bin / debugs – que funciona con privilegios de root y se comunica a través de canales sin cifrar con tres hosts.

Según los investigadores, este binario privilegiado no sólo expone información específica del usuario a los atacantes MITM, sino que también actúa como un rootkit, lo que potencialmente permite a los atacantes ejecutar remotamente comandos arbitrarios en los dispositivos afectados como un usuario privilegiado.

“Además, hay varias técnicas utilizadas para ocultar la ejecución de este binario.Este comportamiento podría ser descrito como un rootkit”, advirtió el asesoramiento CERT asociado con esta vulnerabilidad el jueves.

Similar a la falla descubierta en dispositivos Android que ejecutan firmware de Shanghai ADUPS Technology, la falla recientemente descubierta (designada CVE-2016-6564) también reside en el firmware desarrollado por una empresa china.

Mientras que el firmware de AdUps fue capturado robando información de usuario y dispositivo, el firmware de Ragentek ni cifra las comunicaciones enviadas y recibidas a teléfonos inteligentes ni confía en la firma de código para validar aplicaciones legítimas.

Este error podría permitir a un atacante remoto extraer información personal de un dispositivo afectado, borrar remotamente todo el dispositivo e incluso hacer posible acceder a otros sistemas en una red corporativa y robar datos confidenciales.

Dispositivos Android afectados

La vulnerabilidad se ha encontrado en varios teléfonos inteligentes de BLU Products, junto con más de una docena de dispositivos de otros proveedores. La lista de teléfonos Android afectados incluye:

- BLU Studio G

- BLU Studio G Plus

- BLU Studio 6.0 HD

- BLU Studio X

- BLU Studio X Plus

- BLU Studio C HD

- Infinix Hot X507

- Infinix Hot 2 X510

- Infinix Zero X506

- Infinix Zero 2 X509

- DOOGEE Voyager 2 DG310

- LEAGOO Lead 5

- LEAGOO Lead 6

- LEAGOO Lead 3i

- LEAGOO Lead 2S

- LEAGOO Alfa 6

- IKU Colorful K45i

- Beeline Pro 2

- XOLO Cube 5.0

Al analizar la falla, AnubisNetworks encontró que el dispositivo, un BLU Studio G, trató de ponerse en contacto con tres dominios de Internet preconfigurados, dos de los cuales permanecieron sin registrar a pesar de estar cableados en el firmware de Ragentek que introdujo el error.

“Este binario OTA fue distribuido con un conjunto de dominios preconfigurados en el software, y sólo uno de estos dominios se registró en el momento del descubrimiento de este problema”, dijo Anubis Networks, filial de BitSight, en su informe publicado el jueves.

“Si un adversario se hubiera dado cuenta de esto y hubiera registrado estos dos dominios, habría tenido acceso instantáneo a realizar ataques arbitrarios en casi 3.000.000 de dispositivos sin la necesidad de realizar un ataque de hombre en el medio”.

Después del descubrimiento, los investigadores de AnubisNetworks registraron las direcciones y ahora controlan esos dos dominios extraños hasta el día de hoy en un intento de prevenir que tales ataques ocurran en el futuro.

Alrededor de 3 millones de dispositivos contienen Rootkit peligroso

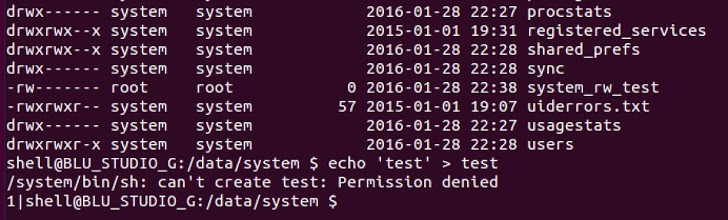

Sin embargo, el impacto fue significativo. Los investigadores pudieron explotar la puerta trasera en el teléfono BLU Studio G, lo que les permitió instalar un archivo en la ubicación reservada para aplicaciones con privilegios de sistema todo-poderosos.

Sin embargo, al observar los smartphones de datos enviados al conectarse a los dos dominios registrados por BitSight, los investigadores han catalogado 55 modelos de dispositivos conocidos que se ven afectados.

“Hemos observado más de 2,8 millones de dispositivos distintos, a través de aproximadamente 55 modelos de dispositivos reportados, que se han registrado en nuestros sumideros desde que registramos los dominios extraños”, dice el informe.

“En algunos casos, no hemos sido capaces de traducir el modelo de dispositivo proporcionado en una referencia al dispositivo del mundo real”.

Hasta ahora, sólo BLU Products ha publicado una actualización de software para abordar la vulnerabilidad, aunque los investigadores de BitSight aún no han probado el parche para analizar su eficacia. Sin embargo, los dispositivos Android restantes podrían verse afectados.

Para obtener más detalles técnicos sobre la vulnerabilidad, puede consultar el informe completo publicado por AnubisNetworks de BitSight.

Este es el segundo caso en una sola semana cuando los investigadores le han advertido de los teléfonos inteligentes Android que vienen preinstalados con puertas traseras que no sólo envían grandes cantidades de sus datos personales a los servidores chinos, sino que también permiten a los piratas informáticos tomar el control de su dispositivo.