Más puertas traseras en el Firmware de teléfonos Android baratos

He aquí algunas malas noticias para los usuarios de Android de nuevo.

Algunos smartphones y tabletas Android de bajo costo se envían con un firmware malicioso que recolecta datos sobre los dispositivos infectados, muestra anuncios en la parte superior de las aplicaciones en ejecución y descarga archivos APK no deseados en los dispositivos de la víctima.

Los investigadores de seguridad del proveedor ruso de antivirus Dr.Web han descubierto dos tipos de troyanos descargadores que se han incorporado en el firmware de un gran número de dispositivos Android populares que operan en la plataforma MediaTek, que en su mayoría se comercializan en Rusia.

Los troyanos, detectados como Android.DownLoader.473.origin y Android.Sprovider.7, son capaces de recopilar datos sobre los dispositivos infectados, ponerse en contacto con sus servidores de comando y control, actualizarse automáticamente, descargar e instalar encubiertamente otras aplicaciones basadas en las instrucciones que recibe de su servidor y se ejecutan cada vez que el dispositivo se reinicia o se enciende.

La lista de modelos de dispositivos Android afectados por el firmware malicioso incluye:

Lenovo A319, Lenovo A6000, MegaFon Login 4 LTE, Bravis NB85, Bravis NB105, Irbis TZ85, Irbis TX97, Irbis TZ43, Irbis tz56, Pixus Touch 7.85 3G, SUPRA M72KG, SUPRA M729G, SUPRA V2N10, Itell K3300, Digma Plane 9.7 3G , Satélite General GS700, Nomi C07000, Óptima 10.1 3G TT1040MG, Mariscal ME-711, 7 MID, Explay Imperium 8, Perfeo 9032_3G, Prestigio MultiPad Wize 3021 3G, Prestigio MultiPad PMT5001 3G, Ritmix RMD-1121, Ostras T72HM 3G, Irbis tz70 , Y Jeka JK103.

“Se sabe que los ciberdelincuentes generan sus ingresos mediante el aumento de las estadísticas de descarga de aplicaciones y la distribución de software publicitario”, señalaron los investigadores. “Por lo tanto, [ambos troyanos] fueron incorporados al firmware de Android porque los subcontratistas deshonestos que participaron en la creación de imágenes del sistema Android decidieron ganar dinero en los usuarios”.

Android.Sprovider.7 Trojan fue descubierto en el firmware de los teléfonos inteligentes Lenovo A319 y Lenovo A6000. El troyano es capaz de hacer muchas cosas incluyendo:

- Descarga, instalación y ejecutición de archivos APK.

- Abrir el enlace especificado en un navegador.

- Realiza llamadas telefónicas a ciertos números usando una aplicación estándar del sistema.

- Ejecute una aplicación de teléfono del sistema estándar en la que ya se ha marcado un número especificado.

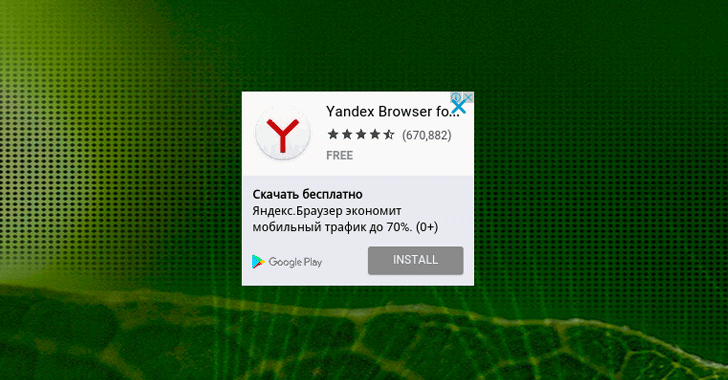

- Mostrar publicidad en la parte superior de todas las aplicaciones.

- También, muestra anuncios en la barra de estado.

- Cree un acceso directo en la pantalla de inicio.

- Actualizar un importante módulo malicioso.

Por otro lado, Android.DownLoader.473.origin se encuentra en los dispositivos restantes, que descarga e instala otros programas maliciosos y aplicaciones no deseadas, incluyendo un programa de publicidad llamado H5GameCenter.

La aplicación H5GameCenter muestra una pequeña imagen de cuadro encima de todas las aplicaciones en ejecución y no hay ninguna opción para desactivarla. Incluso si los usuarios infectados eliminan esta aplicación, el troyano del firmware reinstala la aplicación.

El mes pasado, investigadores de seguridad de Kryptowire descubrieron una puerta trasera oculta en el firmware de muchos teléfonos inteligentes Android de presupuesto vendidos en Estados Unidos, que también recopila datos sobre propietarios de teléfonos y los envía a un servidor chino sin el conocimiento de los usuarios.

El software de firmware backdoored fue desarrollado por la empresa china Shanghai AdUps Technology, que afirma que su software ejecuta actualizaciones para más de 700 millones de dispositivos en todo el mundo.

En investigaciones separadas el mes pasado, la firma de calificación de seguridad BitSight descubrió una falla en el firmware de Ragentek usado por ciertos dispositivos Android de bajo costo que permitían a los atacantes ejecutar remotamente código malicioso con privilegios de root, transfiriendo el control total de los dispositivos a los hackers.