Que es wifiphisher? Cómo funciona?

Que es Wifiphisher?

Wifiphisher es una herramienta de seguridad que montajes automatizados para requisitos particulares víctima de phishing ataques contra clientes Wi-Fi para obtener credenciales o infectar a las víctimas con malware.Es sobre todo un ataque de ingeniería social que a diferencia de otros métodos no incluyen ninguna bruta. Es una manera fácil de obtener credenciales de portales cautivos y páginas de inicio de sesión de terceros (por ejemplo, en las redes sociales) o las claves previamente compartidas de WPA/WPA2.

Wifiphisher funciona en Kali Linux y está licenciado bajo la licencia GPL.

Cómo funciona?

Después de hacer un ataque man-in-the-middle, Wifiphisher redirecciona todas las peticiones HTTP a una página de phishing controlado por el atacante.

Desde la perspectiva de la víctima, el ataque hace uso de tres fases:

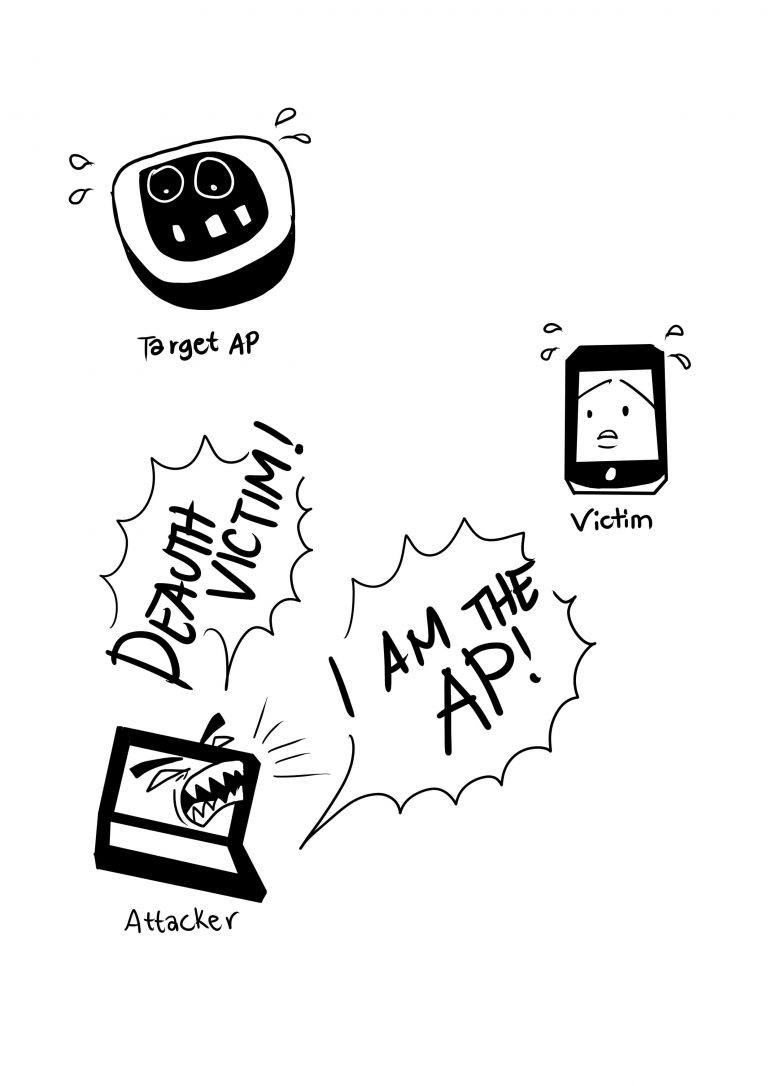

- La víctima el ser desautentificada desde su punto de acceso. Wifiphisher continuamente ataca a todos los dispositivos de Wi-Fi del punto de acceso de destino forjando la “Desautentificar” o “Desasociar” paquetes para interrumpir las asociaciones existentes.

- La víctima se une a un punto de acceso de acceso maligno. Wifiphisher olfatea la zona y copia la configuración del punto de acceso de destino. A continuación, crea un punto de acceso inalámbrico de cebo. También se configura un servidor DHCP/NAT y remiten los puertos. En consecuencia, debido a la interferencia, clientes eventualmente empezará a conectar al punto de acceso de cebo. Después de esta fase, la víctima es MiTMed.

- A la víctima se sirve una página de phishing para requisitos particulares especialmente realista. Wifiphisher emplea a un servidor web mínimo que responde a las peticiones HTTP y HTTPS. Tan pronto como la víctima solicita una página de Internet, wifiphisher empieza a responder con una página falsa realista que pide credenciales o sirve malware. Esta página será ser elaborada específicamente para la víctima. Por ejemplo, una página de aspecto de configuración de router contendrá logotipos de proveedor de la víctima. La herramienta soporta plantillas de la comunidad para realizar el phishing diferentes escenarios.

Imagen ataque MiTM attack:

GitHub: Link