La gran inseguridad del Internet de las cosas, la culpable del ataque DDoS bloqueo la web

La gran inseguridad del Internet de las cosas, la culpable del ataque DDoS que noqueó la web.

Si ayer intentaste acceder a Twitter, Netflix o Spotify, entre otros servicios, lo más probable es que hayas tenido dificultades: desde páginas que cargan lento o sin imágenes hasta servicios que directamente no funcionaban. No, no es un fallo de tu operador, sino que se trataba de un ataque DDoS masivo contra Dyn, un importante proveedor de DNS que daba servicio a clientes potentes como los que mencionábamos al principio.

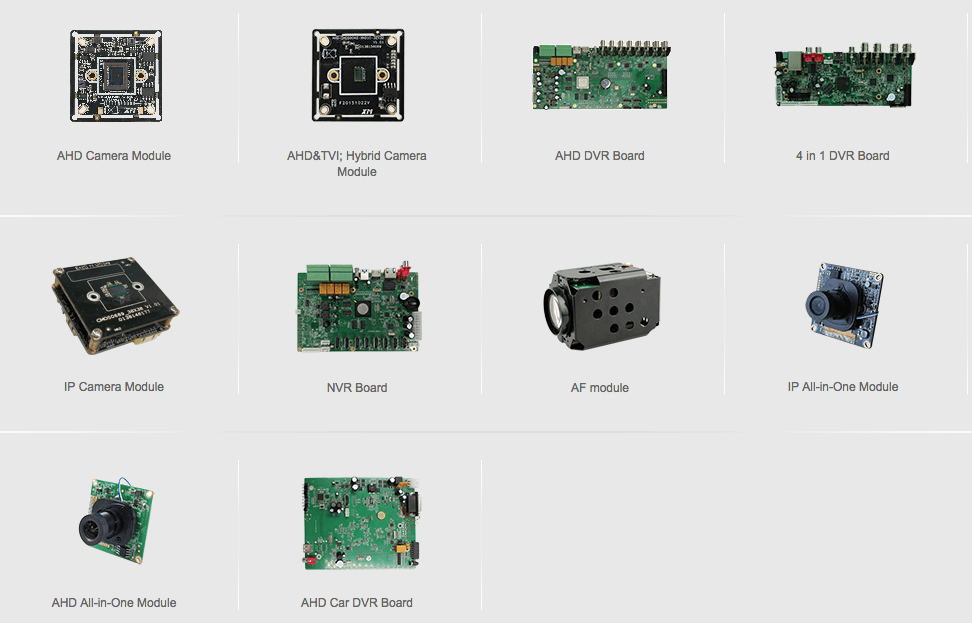

Todavía no se tienen muchos detalles sobre este ataque, que aún se está investigando (incluso por el FBI). Sin embargo, la firma de seguridad Flashpoint asegura conocer qué dispositivos están detrás del mismo: un “ejército” de cámaras IP y dispositivos grabadores infectados con un malware que permite a los atacantes controlarlos remotamente y dirigir tráfico sin parar hacia un objetivo (en este caso, Dyn). Sí, los dispositivos IoT se están convirtiendo en **el arma preferida de los que organizan DDoS a nivel global.

No se puede decir que esto sea una novedad: también dispositivos similares fueron utilizados en uno de los ataque DDoS más importantes que se recuerda: 620 Gbps de tráfico contra el sitio web de un popular investigador de seguridad informática en septiembre de este año. OVH sufrió un ataque DDoS similar el mes pasado, que alcanzó 1Tbps según la compañía francesa y que por ahora parece tener el dudoso honor de ser el mayor DDoS registrado de la historia.

Un "ejército" de dispositivos IoT

¿Por qué usar dispositivos IoT en los ataques? La respuesta es sencilla: los hay de muchos tipos, son más fáciles de infectar que otros dispositivos más avanzados, funcionan durante todo el día (a fin de cuentas, nadie apaga sus cámaras de seguridad, ¿no?) y, a día de hoy, los fabricantes suelen descuidar bastante su seguridad.

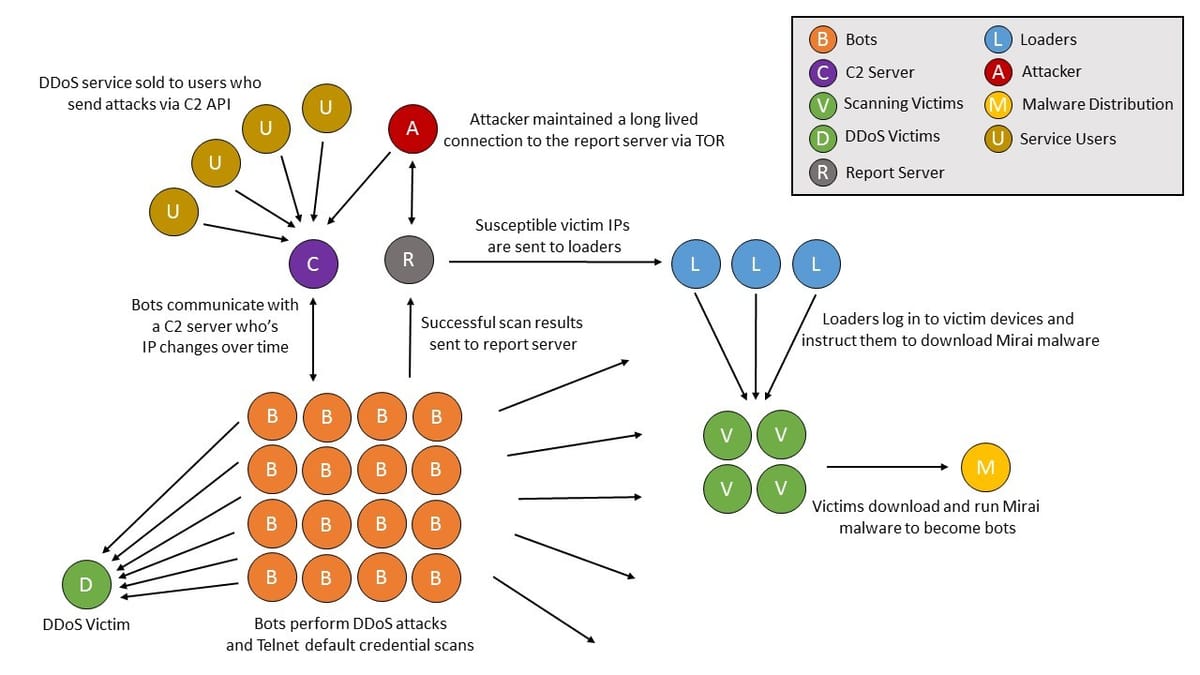

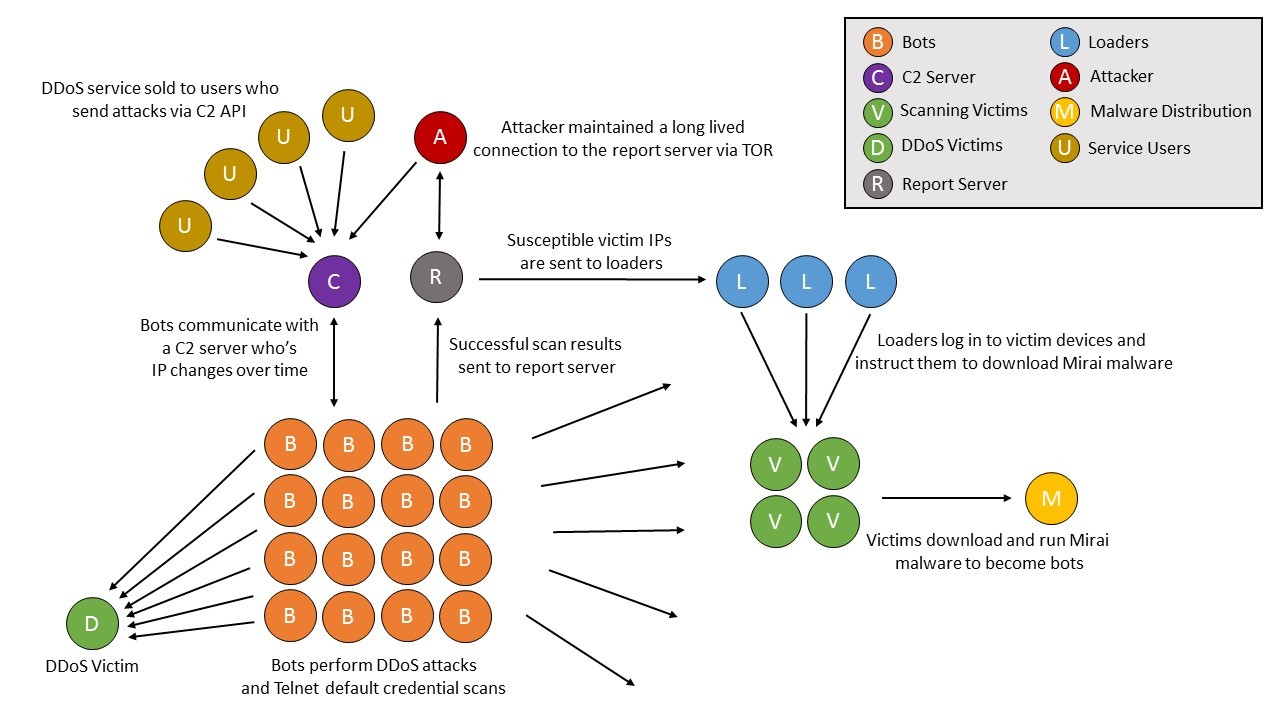

Existe una herramienta, de nombre Mirai, que permite escanear Internet en busca de dispositivos desprotegidos o que utilizan las claves que el fabricante impone por defecto en sus productos, los infecta y permite controlarlos a distancia para coordinar ataques. El código fuente de esta herramienta se hizo público a comienzos de este mes.

Una de estas “Mirai botnet”, como se les conoce en la industria, participó en el ataque de 620Gbps que os comentábamos antes y también, según Level3, se utilizó en el ataque a Dyn. No es el único software con fines similares: el propio Brian Krebs hablaba de Bashlight, que opera de forma similar y se filtró el año pasado.

¿Quién está detrás de estos ataques? Ésa es la parte más difícil de responder, ya que desconocemos si se trata de un mismo grupo o persona o, al ser estas herramientas públicas, puede tratarse de grupos distintos que aprovechan que cualquiera puede conseguir el software para realizar sus propios DDoS a la carta.

Fuente: Krebsonsecurity